UDP

UDP è non affidabile (volutamente): non vi è garanzia che i datagrammi arrivino a destinazione.

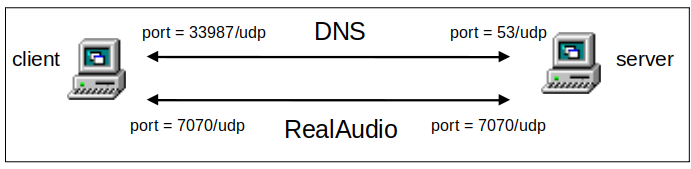

Port numbers identificano i processi mittente e destinatario.

UDP viene principalmente usato in tre casi:

- il payload è piccolo - non conviene l'esecuzione di uno hanshake a tre vie per poi trasferire pochi dati

- l'invio di dati è casuale, non prevedibile e stateless

- vengono inviate vaste quantità di dati ma è accettabile una perdita parziale del traffico

- un essere umano che guarda un film in streaming

- il degrado potenziale dipende dalla codifica dei dati

Molti servizi che una volta usavano UDP, p.es. DNS, sono stati ora reimplementati su TCP, che offre maggiori caratteristiche di affidabilità al costo di un piccolo overhead.

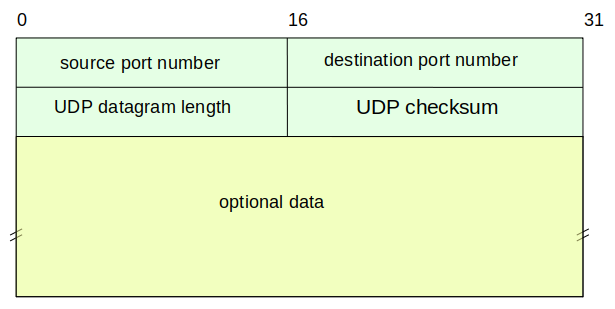

Formato Datagramma UDP

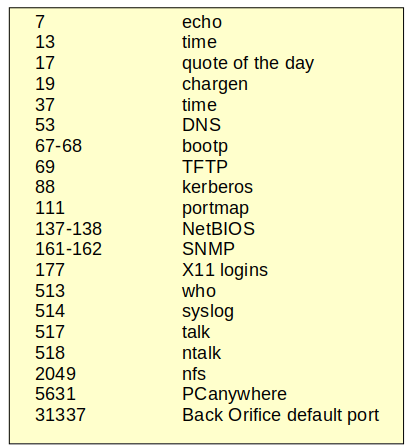

Porte UDP Interessanti

Attacchi a UDP

Remote Administration Trojans

Impiantare 'server' su computer o rete vittima

- Metodi di ingegneria sociale

Collegarsi al server della vittima con un client remoto

- Acquisire poteri amministrativi

- Visualizzare e modificare files, dischi, registry

- Installare sniffer ed altro malware

I RAT possono essere sofisticati

- Manifestano attivamente la loro presenza - beaconing

- Usano tecniche di port hopping

- Incapsulamento del traffico in protocolli permessi dal firewall

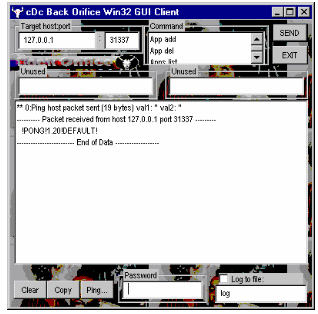

Back Orifice – esempio storico

Applicativo Client/Server: Il client ottiene il controllo pieno del server.

- lancio e controlla applicazioni

- gestione di directory e file

- gestione di connessioni di rete e share

- compressione e decompressione

- manipolare il server HTTP

- keystroke log

- screen capture

- generare segnali acustici

- gestione processi

- redirezione di porte

- gestione del registry

- recupero password dalla cache di memoria

- lockup or reboot del server

- inviare e ricevere file TCP

La versione originale usa di default la porta UDP 31337 (ELEET)

Usa crittografazione (semplice XOR, plugin più potenti sono disponibili)

Comunicazioni Nascoste

I computer infetti P delle varie reti (powned) sono gestiti dal Command & Control Centre (CCC).

Nello stabilire il canale si notano due tipi di attività:

- Trolling

- Il CCC cerca i P delle varie reti

- Beaconing

- Il P cerca il CCC

- Detto anche “telefono casa”

Occorre impedire qualsiasi contatto dei computer interni con l’esterno che non sia mediato da Proxy e monitorato.