Introduzione

Questo corso si occupa di descrivere, con un dettaglio superiore a quello elementare ma inferiore a quello approfondito, la struttura, l'architettura e l'uso dei protocolli di Networking.

Viene dedicata particolare attenzione ai cosiddetti Protocolli TCP/IP, che sono alla base di Internet.

Il corso ha una componente teorica ed esplicativa, una componente esemplificativa e una componente pratica,

Vengono coperti i principali concetti e termini nell'ambito del networking.

Vengono mostrati strutture e comandi relativi al networking in ambiente Linux.

Vengono poi realizzate delle reti emulate, per esercizi pratici, utilizzando l'ambiente Docker.

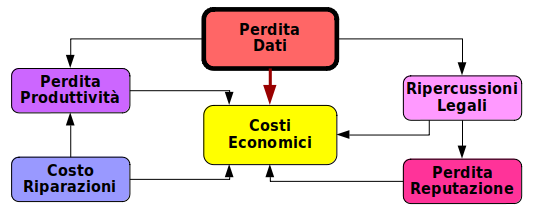

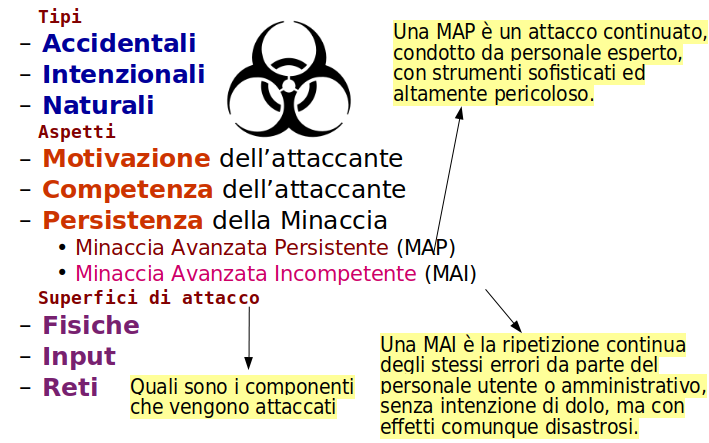

Una particolare attenzione è dedicata ai problemi di sicurezza: le vulnerabilità intrinseche dei protocolli TCP/IP possono essere sfruttate in attacchi hacker, noti, meno noti e ancora sconosciuti.

Licenza

La presente documentazione è distribuita secondo i termini della GNU Free Documentation License Versione 1.3, 3 novembre 200t8.

Ne è garantita assoluta libertà di copia, ridistribuzione e modifica, sia a scopi commerciali che non.

L'autore detiene il credito per il lavoro originale ma nè credito nè responsabilità per le modifiche.

Qualsiasi lavoro derivato deve essere conforme a questa stessa licenza.

Il testo pieno della licenza è a:

https://www.gnu.org/licenses/fdl.txt

Docker

La mera esposizione teorica non è didatticamente sufficiente.

Vogliamo compiere degli esercizi che coprano i seguenti argomenti:

- connessione tra un client e un server sulla stessa rete

- analisi del traffico durante una connessione

- connessione tra un client e un server su una rete vicina - il problema del routing

- regole di firewall perimetrale e personale

- enumerazione di servizi su un server

e tanto altro ancora.

Per questi esercizi ci occorrono clients, servers, reti.

Avere hardware fisico che copre le varie configurazioni è in pratica impossibile. Configurare gli host di rete con macchine virtuali è molto pesante di risorse per la macchina ospite.

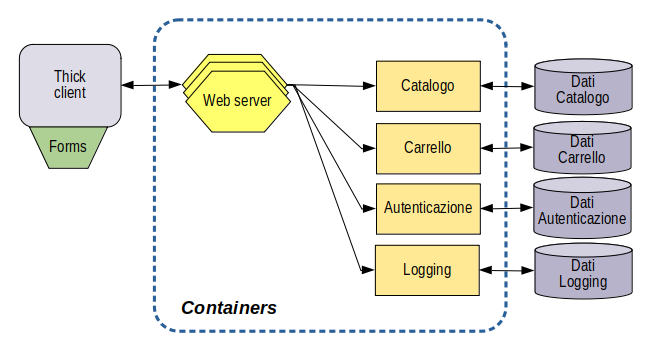

La soluzione è di usare contenitori anzichè macchine virtuali, con la tecnologia Docker.

I contenitori sono molto più leggeri quanto a richiesta di risorse di CPU e memoria. Si può velocemente compiere il deployment di numerosi nodi di una o più reti collegando tra loro componenti Docker come fossero mattoncini da costruzione.

Il risultato emula sufficientemente la realtà per i nostri scopi didattici.

Evoluzione e componenti

Docker è un ambiente di isolamento delle risorse necessarie ad un applicativo all'interno di un contenitore

- Da circa 2013, ideato da Solomon Hykes

- Contributo di Red Hat

- Richiede Linux a 64 bit Kernel 2.6+

- Versione corrente: 20.10 (12/20)

- Licenza Apache (open)

- Scritto in linguaggio Go

- Virtualizzazione entro il sistema operativo

- Direzione: software indipendente dal sistema operativo

Macchine Virtuali e Contenitori

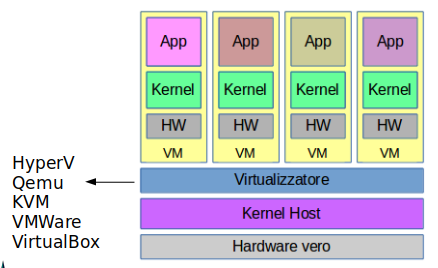

Macchine Virtuali: Virtualizzazione dell'Hardware

- Più sistemi operativi diversi

- Più flessibile

- Più maturo

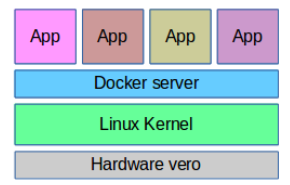

Contenitori: Virtualizzazione dell'Ambiente Operativo

- Più efficienza

- Meno manutenzione di sistema

- Partenza molto più veloce

- Migliaia di immagini disponibili, con documentazione

NB: Il Kernel è quello dello host Linux

Tipi di Contenitori

- Process container - l’ambiente di esecuzione di un processo principale e possibilmente altri processi

- Network container - fornisce connettività, indirizzamento e risoluzione nomi ai contenitori di processo

- Data container - mantiene i dati in volumi e li persiste quando i contenitori di processo non sono attivi

Tutte le immagini da cui derivano i contenitori sono mantenuti in un repository sul computer locale

![]()

Proprietà di Docker

Docker è scritto nel linguaggio di programmazione Go

Molti dei suoi comportamenti sono dovuti al linguaggio Go

E’ distribuito da docker.com (o docker.io)

Ne esistono due versioni:

- enterprise - a sottoscrizione di licenza

- community - gratuito ed Open Source

Docker si basa su features architettoniche di Linux:

- cgroups - supporto kernel all’isolamento processi

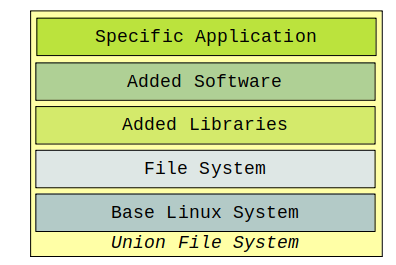

- Union File System - FS composto da layers

La docker.com supporta il prodotto solo su Linux

Il Linux di riferimento è Ubuntu

E’ in fase di sviluppo un Linux di riferimento specifico per Docker indipendente dalle distribuzioni correnti

Immagini

Un contenitore è l'istanza run-time di un'immagine.

Un'immagine è la combinazione di un certo numero, variabile a seconda della specifica immagine, di strati software (Layers), integrati all'interno di uno Union File System.

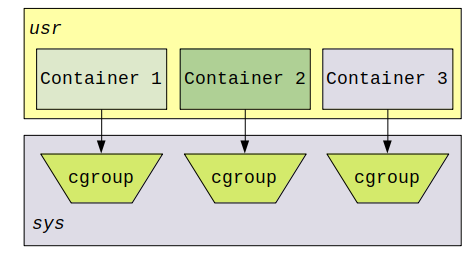

Cgroups

Un cgroup (control group) è una feature che limita, traccia ed isola l’uso di risorse di una collezione di processi.

I Cgroups sono una parte integrale del kernel Linux

Forniscono l’implementazione nel system space dei contenitori dello user space

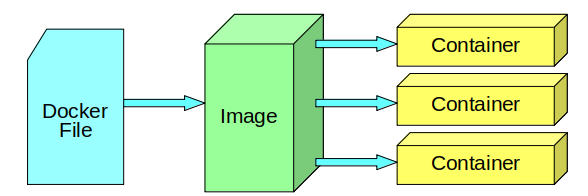

Componenti di Docker

- Dockerfile: specifica dei componenti necessari. File testuale di specifiche

- Image: risultato della compilazione del docker file. Serie di layers in un repository locale o remoto

- Container: istanza di realizzazione di una image

Più containers della stessa image sono istanze separate e indipendenti

Client-Server

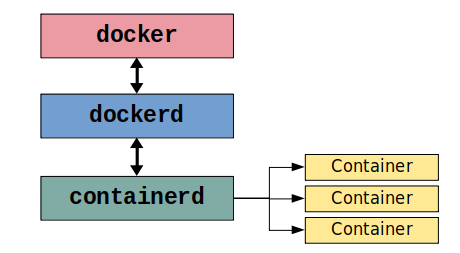

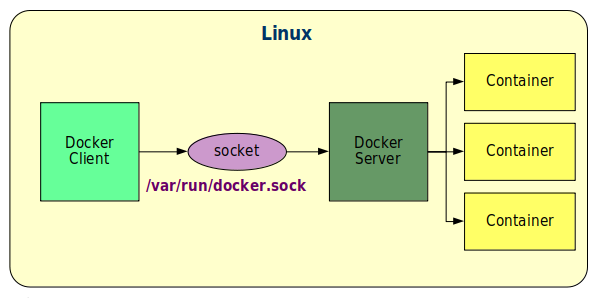

Docker segue l'architettura Client-Server. Vi sono un eseguinile client e due server.

docker - client, Command Line Interface. Interfaccia con l’utente tramite comandi shell

dockerd - high-level server, interagisce con il client. Implementa il comportamento di Docker

containerd - low-level server, gestisce i container. Usato anche con contenitori non Docker, p.es. Kubernetes

Il server è gestito come servizio standard di Linux e si può controllare con il comando amministrativo:

sudo systemctl azione docker

ove azione può essere:

- status - stato del servizio e processi attivi

- start - far partire il servizio

- stop - fermare il servizio

- enable - configurare lo start automatico al boot

- disable - disabilitare lo start automatico al boot

Due componenti del server:

- docker.service - il servizio

- docker.socket - il socket Unix di collegamento

Il collegamento tra client e server avviene tramite un socket. In locale (default) questo è un socket Unix.

Installazione di Docker

Su Hardware o su VM VirtualBox, requisiti:

- Linux Ubuntu o simile (p.es. Mint), recente, 64 bit

- 4 GB RAM

- 100+ GB HD

- Connessione a Internet

Ultima Versione dal Repository Ufficiale

Installare dal repository di docker.io.

Versione più recente, e permette la successiva estensione con plugins.

Occorre configurare la locazione del repository ed scaricare il necessario certificato. Questo si compie al meglio, preparando la seguente procedura shell, docker-repo.sh:

vim ~/docker-repo.sh

#! /bin/bash

# Add Docker's official GPG key:

sudo apt-get update

sudo apt-get install ca-certificates curl gnupg

sudo install -m 0755 -d /etc/apt/keyrings

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /etc/apt/keyrings/docker.gpg

sudo chmod a+r /etc/apt/keyrings/docker.gpg

# Add the repository to Apt sources:

echo \

"deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.gpg] https://download.docker.com/linux/ubuntu \

$(. /etc/os-release && echo "$UBUNTU_CODENAME") stable" | \

sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt-get update

# Install the Docker packages:

sudo apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

Rendere la procedura eseguibile e lanciarla:

chmod +x ~/docker-repo.sh

cd

./docker-repo.sh

Dopo l'installazione

Solo i membri del gruppo docker possono usare l'ambiente.

Configurare l’utente corrente:

sudo usermod -aG docker $USER

Reboot del sistema. In teoria un relogin è sufficiente, ma la VM Ubuntu vuole proprio un reboot

Test:

docker info

Package dal Repository di Release Linux

Alternativa al metodo precedente, In Ubuntu o simili:

sudo apt upgrade

sudo apt install docker.io

Questa versione di Docker così installata può essere non molto recente.

Docker Compose

Docker Compose è uno strumento per l’orchestrazione di più contenitori sulla stessa macchina host

Installare Docker Compose su Ubuntu:

sudo curl -SL https://github.com/docker/compose/releases/download/v2.23.3/docker-compose-linux-x86_64 -o /usr/local/bin/docker-compose

sudo chmod +x /usr/local/bin/docker-compose

docker-compose version

Esiste anche una versione pacchettizzata di release, installabile con:

sudo apt install docker-compose

Ma è una versione relativamente vecchia, e sconsigliata.

Nuova Versione di Docker Compose

Il Docker Compose originale è una utility sviluppata da un gruppo indipendente da Docker.io

- scritta in Python

- comando con trattino separatore

docker-compose comando [opzioni] [argomenti]

Docker.io ha di recente aggiunto la sua versione di Docker Compose scritta in Go e parte del comando docker

- comando senza trattino separatore

docker compose comando [opzioni] [argomenti]

- La sintassi non è cambiata

- Usano entrambi il file

docker-compose.yml

Installazione del Plugin

Docker Compose è un plugin scaricabile dal repository software di Docker.io.

Se è stata installata l'ultima versione di Docker tramite il repository della docker.io, allora il plugin Docker Compose è già installato.

Altrimenti si può scrivere la procedura shell docker-compose.sh:

#! /bin/bash

# Add Docker's official GPG key:

sudo apt-get update

sudo apt-get install ca-certificates curl gnupg

sudo install -m 0755 -d /etc/apt/keyrings

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /etc/apt/keyrings/docker.gpg

sudo chmod a+r /etc/apt/keyrings/docker.gpg

# Add the repository to Apt sources:

echo \

"deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.gpg] https://download.docker.com/linux/ubuntu \

$(. /etc/os-release && echo "$UBUNTU_CODENAME") stable" | \

sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt-get update

# Install the Docker Compose plugin:

sudo apt install docker-compose-plugin

Renderla eseguibile e lanciarla. Questo installa il plugin.

Docker: Connessione Client-Server

Introduzione agli Esercizi

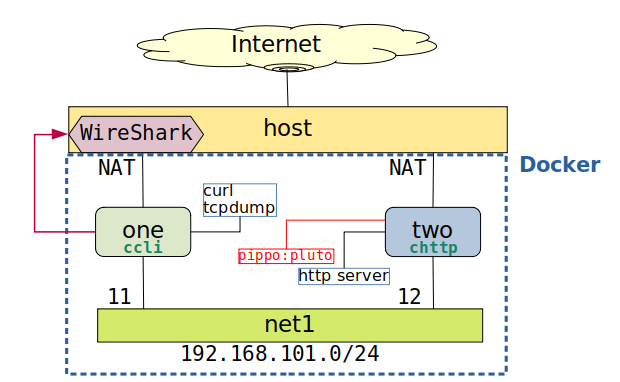

Questo primo esempio introduce l'utilizzo degli strument Docker e Docker Compose nel realizzare una rete semplice.

Come primo esempio è prolisso e vengono descritti tutti i componenti della rete e come generarli.

Per quanto sia possibile seguire passo passo le istruzioni e preparare manualmente ogni componente (copiando il codice dalla documentazione e incollandolo nel proprio personale ambiente di esercizio), questo non è necessario.

Ogni esercizio è corredato di un file in formato TAR, che si può scaricare e scompattare.

Installazione di un Esercizio

Per esempio a questo esercizio è collegato il file 01net1-ccli-cssh.tar.

Scaricarlo in una directory che conterrà tutti gli esercizi e che deve venire creata:

mkdir -p ~/ex

cd ~/ex

Scompattarlo:

tar xvf 01net1-ccli-cssh.tar

Andare nella directory creata:

cd 01net1-ccli-cssh.tar

Creare fli oggetti dell'esercizio, o progetto specifico, col comando.

Se si usa il Docker Compose come plugin interno di Docker:

docker compose up -d

Se si usa l'utility Docker Compose scritta in Python:

docker-compose up -d

I dettagli di esecuzione dell'esercizio sono poi specifici all'esercizio stesso.

Pulizia dell'Esercizio

Al termine rimuovere tutti i contenitori di processo, di rete e di dati coinvolti nell'esercizio.

Se si usa il Docker Compose come plugin interno di Docker:

docker compose down

Se si usa l'utility Docker Compose scritta in Python:

docker-compose down

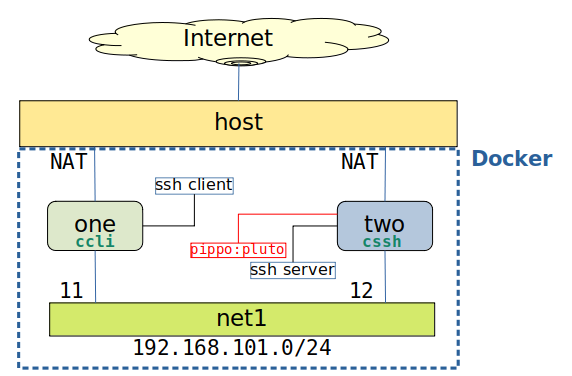

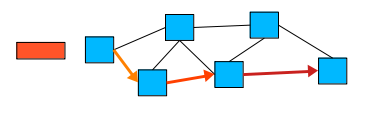

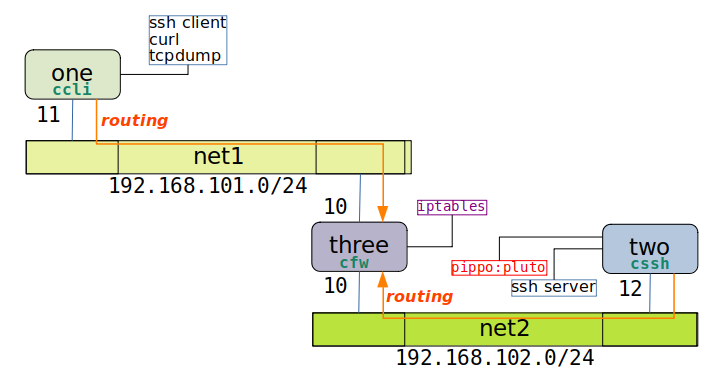

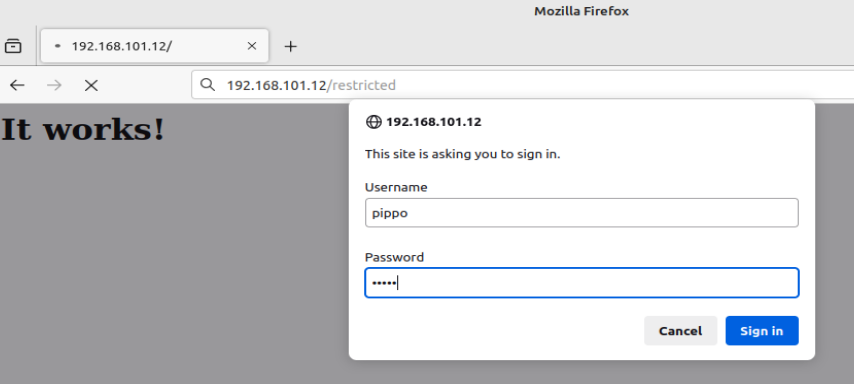

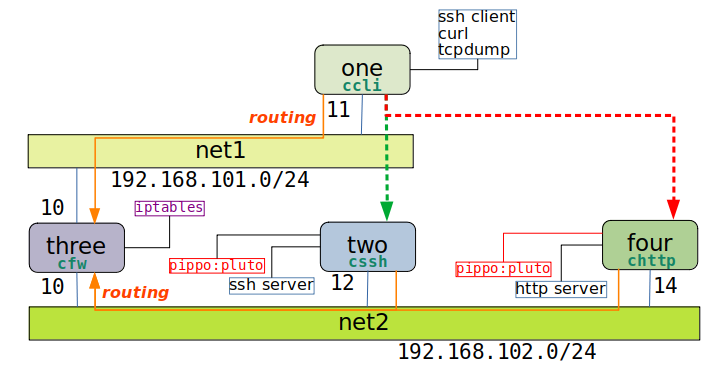

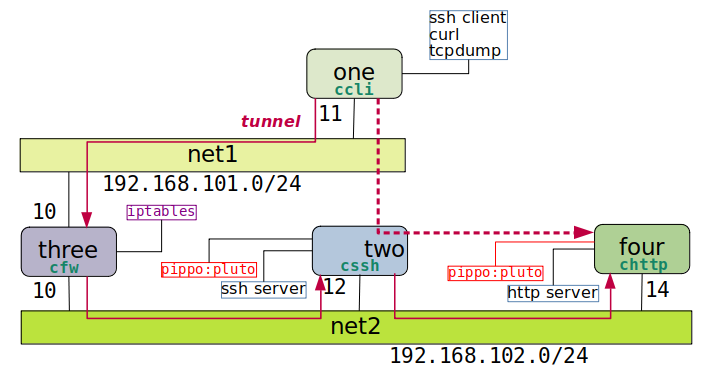

Una rete: 01net1-ccli-cssh

Descrizione concisa: Una rete, client e server SSH.

E' importante preparare un diagramma del progetto.

Non esiste uno specifico linguaggio di diagrammazione, ciascuno può scegliersi il suo. L'importante è rimanere consistemti in diagrammi di più progetti.

Il diagramma deve specificare tutti i componenti del progetto. Lo scopo è di passarlo ad un programmatore, che deve comprendere subito quello che deve preparare.

La rete si chiamerà net1 e il suo indirizzo CIDR sarà 192.160.100.0/24.

Sulla rete vi saranno due container: one e two, con indirizzi di host 11 e 12.

Il container one sarà generato dall'immagine ccli e sarà un client SSH, two dall'immagine cssh, un server SSH.

Il container two avrà un utente pippo, con password pluto.

Scaffolding

E' importante avere un nome distintivo del progetto, che suggerisca la struttura e le intenzioni di ciò che si vuole compiere.

Creare la directory di progetto:

mkdir -p ~/ex

cd ~/ex

mkdir 01net1-ccli-cssh

cd 01net1-ccli-cssh

L'albero dei files che comporranno il progetto è preparato prima, con i files vuoti. Questo è lo scaffolding (impalcatura) del progetto.

L'approccio è top-down.

Preparare lo scaffolding:

mkdir ccli cssh

touch ccli/Dockerfile cssh/Dockerfile

touch docker-compose.yml

Ogni immagine da generare ha una sottodirectory col nome dell'immagine, e contiene il suo Dockerfile, più ogni altro eventuale file necessario nal build.

A livello progetto vi è il file docker-compose.yml.

Il risultato è:

tree .

.

├── ccli

│ └── Dockerfile

├── cssh

│ └── Dockerfile

└── docker-compose.yml

Files del Progetto

ccli/Dockerfile

vim ccli/Dockerfile

FROM alpine:3.7

MAINTAINER John Smith <john@stormforce.ac>

RUN apk --update add --no-cache openssh tcpdump curl

CMD ["/bin/sleep","1000000"]

cssh/Dockerfile

vim cssh/Dockerfile

FROM alpine:3.7

MAINTAINER John Smith <john@stormforce.ac>

# Installazione del software

RUN apk --update add --no-cache openssh tcpdump \

openssh bash && rm -rf /var/cache/apk/*

# ‘root’ può fare login

RUN sed -i s/#PermitRootLogin.*/PermitRootLogin\ yes/ /etc/ssh/sshd_config \

&& echo "root:root" | chpasswd

# Abilitare la porta 22

RUN sed -ie 's/#Port 22/Port 22/g' /etc/ssh/sshd_config

# Abilitare le chiavi crittografiche

RUN sed -ri 's/#HostKey \/etc\/ssh\/ssh_host_key/HostKey \/etc\/ssh\/ssh_host_key/g' /etc/ssh/sshd_config

RUN sed -ir 's/#HostKey \/etc\/ssh\/ssh_host_rsa_key/HostKey \/etc\/ssh\/ssh_host_rsa_key/g' /etc/ssh/sshd_config

RUN sed -ir 's/#HostKey \/etc\/ssh\/ssh_host_dsa_key/HostKey \/etc\/ssh\/ssh_host_dsa_key/g' /etc/ssh/sshd_config

RUN sed -ir 's/#HostKey \/etc\/ssh\/ssh_host_ecdsa_key/HostKey \/etc\/ssh\/ssh_host_ecdsa_key/g' /etc/ssh/sshd_config

RUN sed -ir 's/#HostKey \/etc\/ssh\/ssh_host_ed25519_key/HostKey \/etc\/ssh\/ssh_host_ed25519_key/g' /etc/ssh/sshd_config

# Generare le chiavi crittografiche

RUN /usr/bin/ssh-keygen -A

RUN ssh-keygen -t rsa -b 4096 -f /etc/ssh/ssh_host_key

# Generazione dell’utente ‘pippo’ con password ‘pluto’

RUN adduser -D pippo && echo "pippo:pluto" | chpasswd

# Porta da esporre al port mapping

EXPOSE 22

# Comando da lanciare

CMD ["/usr/sbin/sshd","-D"]

docker-compose.yml

vim docker-compose.yml

version: '3.6'

services:

one:

build: ccli

image: ccli

container_name: one

hostname: one

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.11

two:

build: cssh

image: cssh

container_name: two

hostname: two

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.12

networks:

net1:

name: net1

ipam:

driver: default

config:

- subnet: 192.168.101.0/24

Esecuzione

Lancio del progetto:

docker compose up -d

Vengono create le immagini ccli e cssh.

Vengono attivate la rete net1 e i containers one e two.

Test

Collegarsi a one:

docker exec -ti one sh

Aprire una sessione SSH a two:

ssh pippo@two

- Accettare la chiave pubblica

- La password è pluto

Chiudere il collegamento ssh con exit.

Uscire da one con exit.

Pulizia

Da host, directory di progetto:

docker compose down

Vengono fermati i contenitori, poi rimossi i contenitori e la rete.

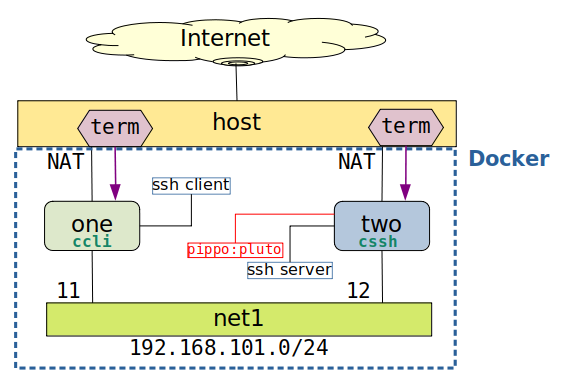

Esercizio 1A

Accedere ad un contenitore di processo con il comando, p.es. docker exec -ti one sh è fattibile ma pesante, e occupa una finestra di terminale.

Un'alternativa per chi dispone di un Linux con grafica è di configurare una finestra di terminale per l'accesso ad uno specifico contenitore di processo.

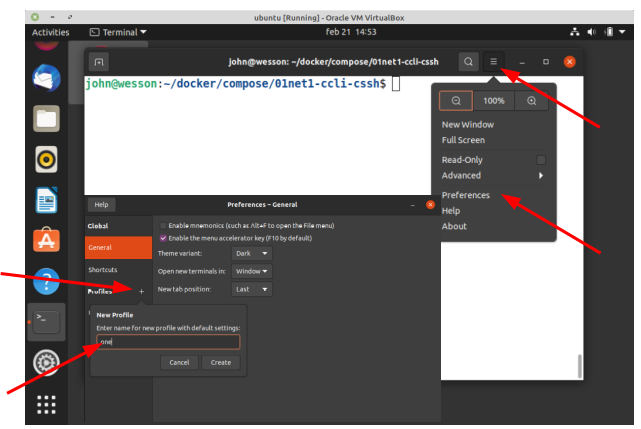

Questo lo faremo creando, nelle Preferenze di terminale, un nuovo profilo. In questo esercizio chiameremo il profilo one.

Dato che i vari contenitori di processo nei vari esercizi si chiamano one, two, three, ecc., possiamo creare un numero di profili di terminale con gli stessi nomi, ciascuno che accede al corrispondente contenitore di processo.

Nuovo Profilo di terminale

Nuovo profilo: one.

- Cliccare sul menù di terminale

- Selezionare Preferences

- Aggiungere un profilo, cliccando il simbolo

+accanto a Profiles - Dare al profilo il nome one

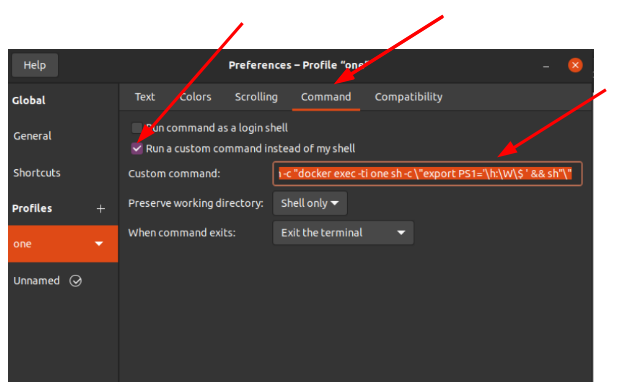

Custom Command

- Nella nuova configurazione del profilo one, selezionare il tab Command

- Spuntare "Run a custom command instead of my shell"

- Nella finestra "Custom command" digitare:

bash -c "docker exec -ti one sh -c \"export PS1='\h:\W\# ' && sh -\""

Viene eseguito sul terminale one

- una prima shell che cambia il pronto primario

PS1 - una shell figlia

sh -e il simbolo-fa si che sia una shell di login, che quindi esegue il file.profile

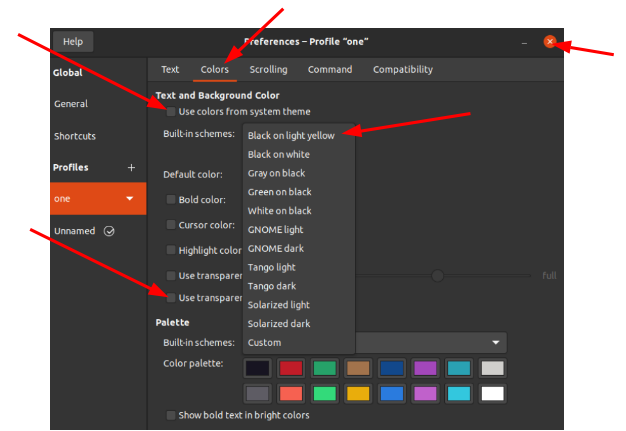

Personalizzazione Colori

Per renderlo distintivo, cambiamo i colori del terminale.

- Selezioniamo il tab "Colors"

- Togliamo la spunta a "Use transparency"

- Togliamo la spunta a "Use colors from system theme"

- Nel menù a tendina di "Built in schemes" selezioniamo lo schema di colori, p.es. "Black on light yellow"

- Chiudiamo la finestra di configurazione del profilo

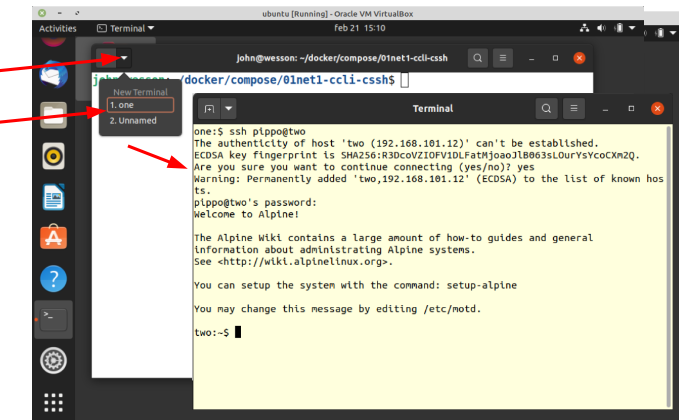

Uso del Terminale

- Menà "New Terminal" o "New Window"

- Scegliere il profilo one

Nota - Occorre che il nostro esercizio sia attivo, cioè che sia stato dato in precedenza il comando docker compose up -d.

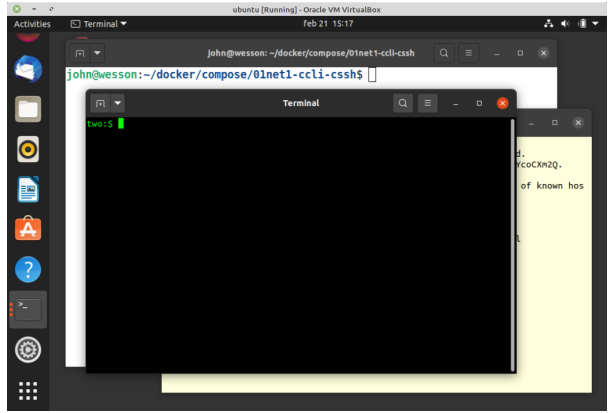

Profilo per two

Ripetere per un nuovo profilo two.

Il comando custom è naturalmente:

bash -c "docker exec -ti two sh -c \"export PS1='\h:\W\# ' && sh -\""

Schema di colori, per esempio, : Green on black.

Protocolli di Networking

Concetti di Base

Protocollo

Un Protocollo di Comunicazione è definito da due aspetti:

- Formato dei dati interscambiati

- Regole di interscambio

Tutto deve essere implementato in software su un sistema operativo di riferimento.

Storicamente, a partire da circa il 1980, il linguaggio di implementazione dei protocolli di rete è stato il Linguaggio C, e la piattaforma di sistema operativo di riferimento è stata Unix.

I discendenti diretti sono il C++, in cui è scritto Windows, e Linux.

Abbiamo quindi le puntualizzazioni seguenti.

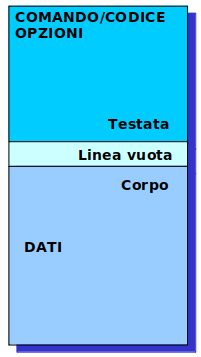

Formato Dati

E' definito da struct in linguaggio C.

Regole di Interscambio

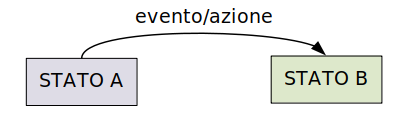

Sono definite da un algoritmo della categoria Macchine a Stati Finiti (Finite State Machines - FSM).

Questi sono algoritmi deterministici, che prima vengono descritti in pseudocodice poi implementati in Linguaggio C. Una buona specifica di un FSM è immediatamente rendibile in codice.

Esempio: TCP FSM

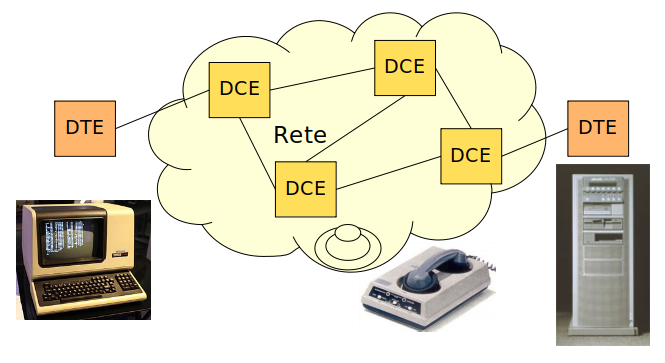

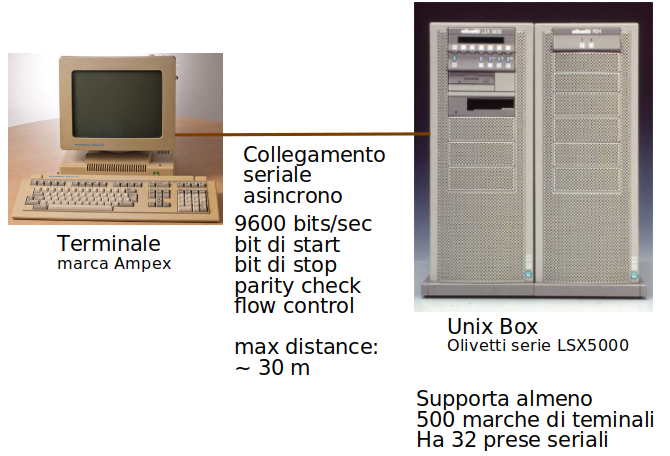

Data Communication

Interscambio di dati fra DTE tramite DCE:

- DTE - Data Terminal Equipment

- DCE - Data Communication Equipment

Commutazione

Commutazione di Circuito

- Sincrono

- Tre fasi: stabilimento, uso e abbattimento del circuito

- La comunicazione è un unico flusso e passa necessariamente attraverso il circuito stabilito, anche se la qualità degradasse

- In caso di malfunzionamenti gravi, occorre ristabilire il circuito

- Telefonia tradizionale

Commutazione di Messaggio

- Store and Forward - ogni messaggio transita per intero dal nodo trasmittente a quello ricevente di un link; il ricevente lo accumula localmente; quando il messggio è tutto presente lo invia al prossimo destinatario

- UUCP - Unix to Unix Communication Programs era una serie di programmi per posta e newsgroups (posta a sottoscrizione), che usavano questo metodo

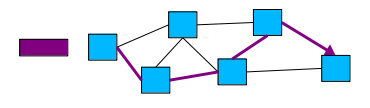

Commutazione di Pacchetto

- Il messaggio è suddiviso in segmenti, che vengono incapsulati in pacchetti

- Similitudine con la Posta Tradizionale, i pacchetti si chiamano anche datagrammi

- i pacchetti sono smistati separatamente

- Internet, ma non solo

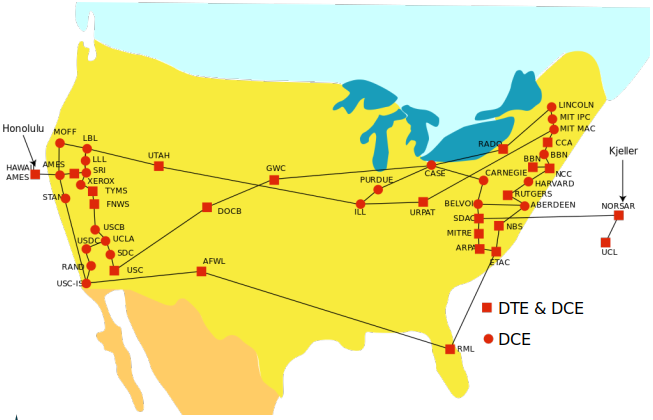

Evoluzione di Internet

ARPAnet

(Defense) Advanced Research Project Agency

- Molti progetti finanziati, anche la telepatia; conseguentemente molti sprechi

- Complesso Militare/Civile/Universitario

- Scopo: supremazia tecnologica degli USA

ARPAnet - dal 1969

- Comunicazione dati a lunga distanza

- US continentali, esteso a (poche) basi estere

- Parte del Command & Control in caso di conflitto

- Progettata per essere resilente

- Basata su commutazione di pacchetto

- Inizialmente software e hardware dedicati su Host

- Computer della Bolt, Beranek & Newman

- Codice “Fuzzball”, OS dedicato, CPU 32 bit

- Poi riscritto in Linguaggio C per BSD Unix

Arpanet 1974

Contrariamente a quello che si pensa, la prima rete ARPAnet non era a molte maglie, non esistevano molti percorsi alternativi, e non sarebbe stata resiliente in caso di attacco atomico.

Fuori dagli Stati Uniti continentali vi era il nodo delle Hawaii, quello di Londra, e un terzo nodo in una base americana nella Norvegia del nord, con un radar di ascolto puntato sull'Unione Sovietica.

ARPAnet era comunque in attiva espansione, quindi sarebbe in seguito diventata resiliente.

ARPAnet ha tre caratteristiche di nota:

- Commutazione di pacchetto

- Il ricevente ricompone i pacchetti, poichè frammenti di pacchetto possono aver compiuto percorsi diversi

- Eventualmente richiede ritrasmissione

- Routing dinamico

- Ciascun pacchetto, o suo frammento, segue il link migliore nell’istante di smistamento

- Se nodi falliscono il routing successivo sceglie altri link

- Notevole resilienza

- Device di smistamento intelligenti

- Host non switch

- Ciascuno mantiene una Tabella di Routing

Simile a Store and Forward ma per pacchetti, non interi messaggi

Un pacchetto = max pochi kilobytes

Limite massimo di dimensione di un pacchetto: 64 kilobytes

Ma le librerie interne implementative della Berkeley consentivano una dimensione massima di 8 kilobytes

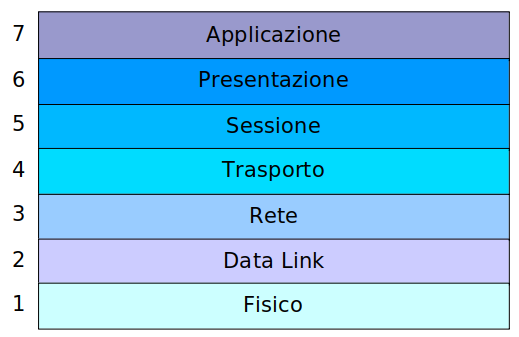

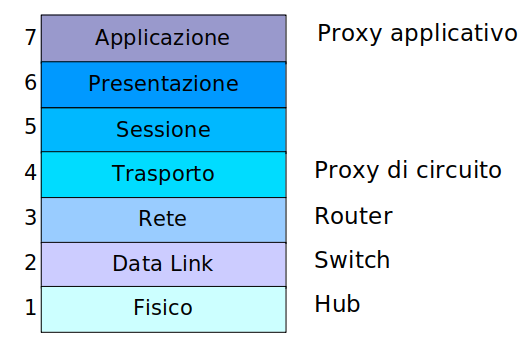

Modello ISO/OSI

Fino a circa 1984 un produttore di soluzioni di rete doveva offrire tutta la catasta software necessaria, dall'accesso fisico alla rete ai programmi per utente.

C'erano offerte disponibili, ma evidentemente con variabilità dei componenti e flessibilità limitate. IBM ha sempre fatto così: Total Solutions, leggi Vendor Lock-In.

Occorre che componenti diverse della catasta di software di rete possano essere offerte da Vendor diversi: occorre interoperabilità.

Modello Software di Rete

- Visione gerarchica dei livelli di problemi

- Delegazione dei dettagli ai livelli sottostanti

- Importanza della definizione delle interfacce

- L’interfaccia è un contratto

- Come con le funzioni: parametri passati, risultato ricevuto, si ignora il comportamento interno della funzione

I livelli sono indipendenti

- Un livello ignora cosa compiano i livelli sottostanti e soprastanti

- Vendor differenti possono codificare livelli differenti

- Il software di un livello può essere sostituito

International Standards Organisation / Open System Interconnection

1. Livello Fisico

- Dettagli di comunicazione col mezzo fisico

- Legge e scrive bytes dalle schede di rete

2. Livello Data Link

- Gestisce il collegamento tra due nodi

3. Livello Rete

Meglio detto Livello di Internetworking

- Incapsula le unità trasmissive del livello soprastante in pacchetti dati

- Decide lo smistamento (routing) dei pacchetti dati a nodi remoti tramite nodi prossimi

- Ha un modello operativo della topologia di rete

- Non conosce l’intera rete, ma abbastanza da compiere operazioni di smistamento pacchetti

4. Livello Trasporto

- Suddivide i messaggi dei livelli superiori in unità trasmissive in partenza

- Ricompone i messaggi dalle unità trasmissive in ricezione

- Si assicura di:

- sequenzialità delle unità trasmesse e ricevute

- assenza di errori, con eventuale richiesta di ritrasmissione

5. Livello Sessione

- Gestisce insiemi di messaggi che insieme delineano una sessione

- Si assicura della consistenza e appropriatezza dei messaggi

- Inizia, traccia e termina le sessioni

- Gestisce fattori di sicurezza trasmissiva

- Identificazione e autorizzazione (autenticazione)

- Crittografazione dei messaggi

6. Livello Presentazione

- Rappresentazione dei tipi di dati trasmessi

- Interi a 16, 32 o 64 bit

- Interi Big Endian o Small Endian

- Stringhe US ASCII, ISO o Unicode

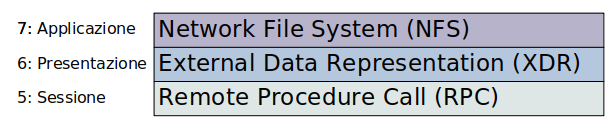

1986: Sun Microsystem regala al mondo le librerie Open Network Computing (ONC)

XDR diviene il Network Order - formato dei dati trasmessi in rete

Coincide col formato dati usato dalla Sun

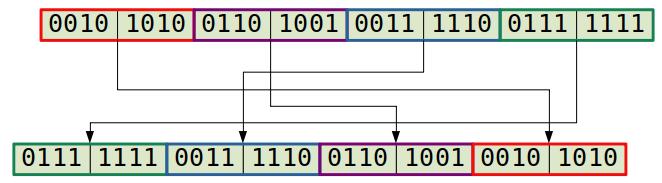

Genere dei Byte

Direzione di storaggio degli interi (32 bit) in memoria

Esempio: 4A693E7F

Big Endian: byte più significativo per primo

Little Endian: byte meno significativo per primo

- Motorola: Big Endian

- Intel: Little Endian

Il Network Order TCP/IP è Big Endian

7. Livello Applicazione

- Interagisce con l’utente tramite software (client):

- di terminale - linea di comando (Command Line Interface - CLI)

- di grafica (Graphical User Interface - GUI)

- Fornisce dati o compie operazioni (server)

- Interopera con altre librerie del Sistema Operativo

Due modelli distribuiti:

- Peer-to-Peer

- Assume indifferentemente il ruolo di client o di server a seconda delle circostanze

- Un singolo programma

- Client-Server

- Un nodo è sempre nel ruolo di server e l’altro nodo è sempre nel ruolo di client

- Due programmi separati

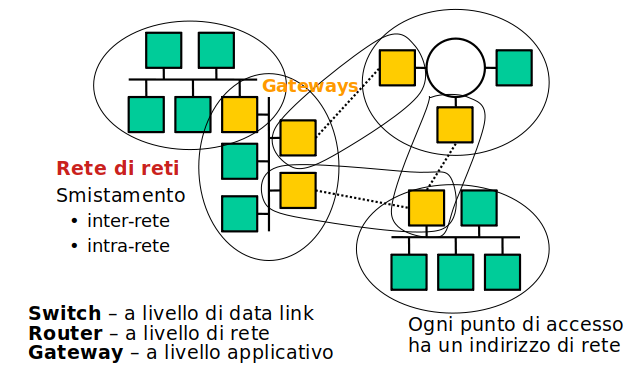

Dispositivi di Rete

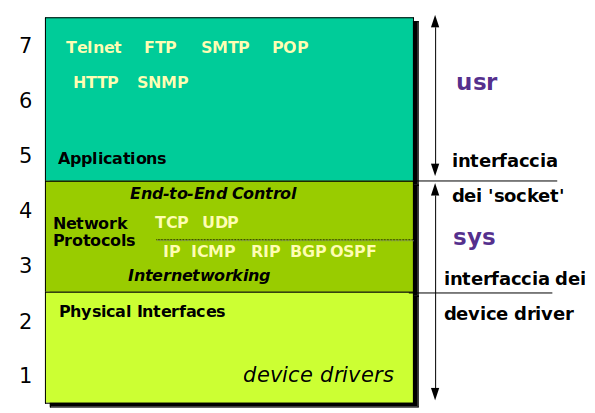

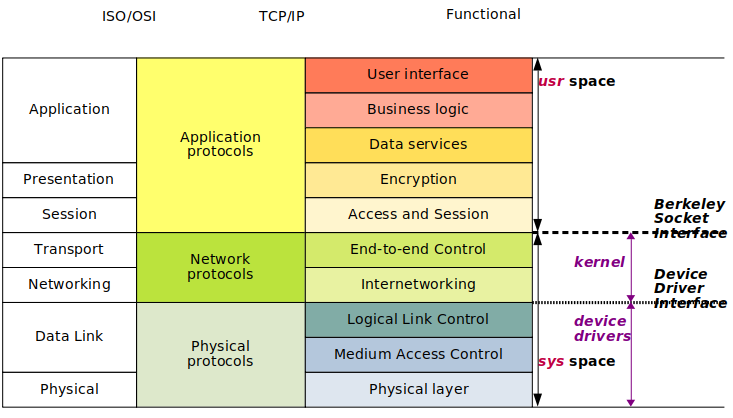

Modello DoD

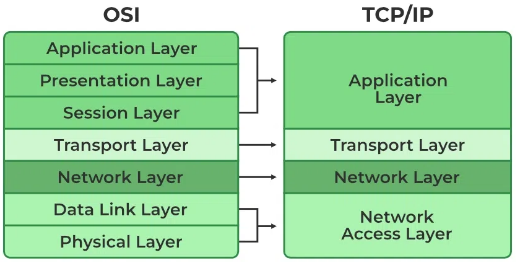

Evoluzione Modelli di Rete

ISO/OSI è usato da pochi vendors: Sun, Digital, ...

ARPAnet formalizza i protocolli Internet alla Univerity of California, Berkeley

- Si chiamano genericamente i protocolli TCP/IP

- Implementazione di riferimento in BSD UNIX

Il modello a livelli sottostante è chiamato modello del Dipartimento della Difesa (Department of Defense - DoD)

- E’ di qualità inferiore rispetto a ISO/OSI

- Ha una vasta infrastruttura di rete già dispiegata

- Soprassiede lentamente a ISO/OSI

- Il successo di Internet degli anni ‘90 affossa ISO/OSI

Lo switch da ISO/OSI a DoD è come standardizzare formalmente l'industria sul Sistema Metrico Decimale, poi avere le industrie che in pratica richiedono design col sistema Imperiale. E le industrie americane fanno tutt'ora proprio così.

Tutti sappiamo che la pressione marina aumenta di 14,7 libbre per pollice quadrro ogni 33 piedi di profondità, e che la densità dell'acqua dolce è di 62 libbre per piede cubo.

Ma l'America è forte e potente e ha la sesta flotta e fa quello che vuole. Come lo chiami un orang-utan da due tonnellate? "Signore".

Tre livelli vendor-independent:

- Interfacce Fisiche: delegate ai costruttore di device drivers

- Protocolli di Rete: il cuore del modello, i protocolli TCP/IP

- Applicativi: programmabili con librerie in linguaggio C

Corrispondenza non precisa coi livelli ISO/OSI

Protocolli di Rete è diviso in due sottolivelli funzionali ma non tra loro indipendenti:

- Internetworking: routing e funzionalità a basso livello

- Controllo End-to-End: sequenzializzazione, recupero errori, interazione tra nodi comunicanti

Due interfacce:

- Device Driver Interface: specifica di UNIX o altri sistemi

- Berkeley ‘Socket’ Interface (BSI): implementazione UNIX del concetto astratto di Porta (port) di accesso ai servizi

Paragone degli Stack di Comunicazione:

Concetti del Modello DoD

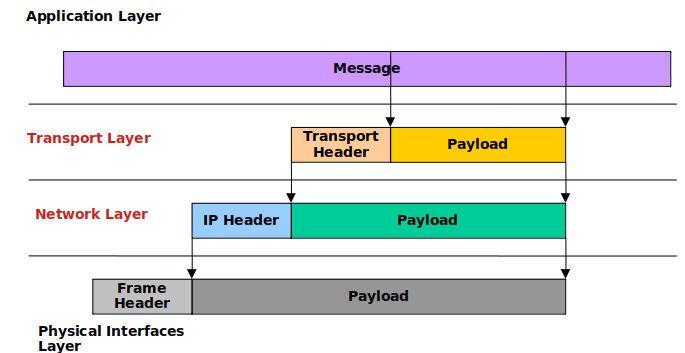

Incapsulamento

internet

-

LAN – Local Area Network

- Dimensione locale

- Singola tecnologia di link

-

WAN – Wide Area Network

- Dimensione geografica anche mondiale

- Anche più tecnologie di link

-

MAN – Metropolitan Area Network

- Dimensione geografica limitata

-

PAN - Personal Area Network

- Dimensione limitata alla prossimità con l’utente

-

BAN – Body Area Network

- Nodi su wearable devices o impiantati nel corpo

-

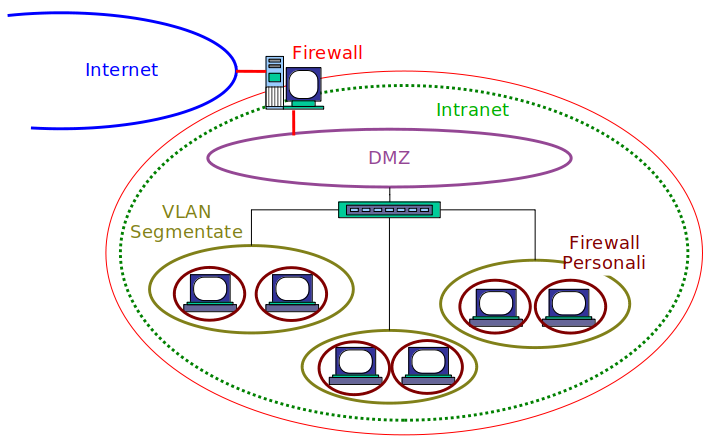

Intranet

- Devices e connessioni sotto il controllo di un unico ente

Una internet con la *i minuscola è semplicamente una rete di reti, con topologie varie: a bus, a stella, ad anello, a singoli link.

Quando la rete di reti di reti inizia ad avere ambito globale, allora la si chiama Internet con la I maiuscola, per antonomasia.

Modello di Connessione

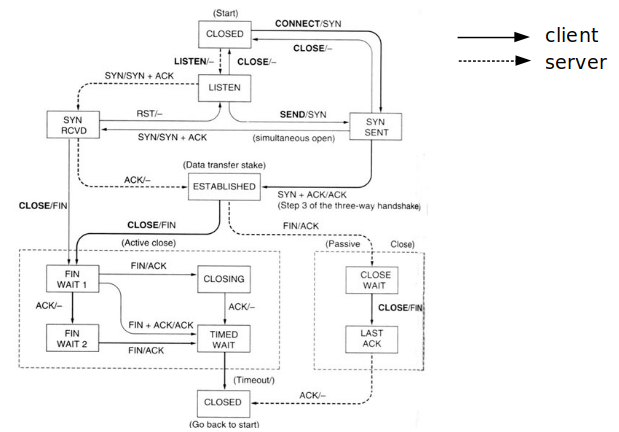

Orientato alla Connessione

- Il percorso dei pacchetti è prestabilito prima dell’invio

- Tre fasi della connessione:

- Stabilimento

- Uso

- Abbattimento

- TCP: Transmission Control Protocol

- Simile a telefonata

Connectionless

- I pacchetti sono inviati subito quando sono pronti e il loro percorso in rete non è prestabilito

- UDP: User Datagram Protocol

- Simile a posta tradizionale

Sotto sotto, a livello internetworking, il modello è connectionless: ciascun datagramma va dove è meglio nel momento che passa, potenzialmente perdendosi o scompigliando la sequenza trasmissiva.

E' compito del protocollo Connection Oriented mantenere stato (stateful): ricomporre la sequenza e richiedere la ritrasmissione dei datagrammi persi. Il prodotto utente richiede che i dati vengano trasferiti tutti e nella sequenza giusta.

I protocolli Connectionless sono adatti invece a situazioni in cui l'informazione trasferita è poca, oppure quando la perdita di un certo numero di datagrammi non influisce sulla fruibilità utente del prodotto.

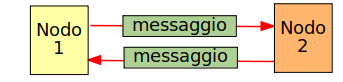

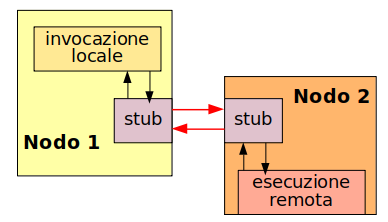

Modello di Comunicazione

Message Based - interscambio di messaggi

Remote Procedure Call - funzioni di sistema eseguite su macchina remota per conto di quella locale

Flussi di Comunicazione

- Sincrono

- Bloccante, continuo, con controllo errori e ritrasmissione

- Asincrono

- Non bloccante, non continuo, può avere controllo errori

- Streaming

- Non bloccante, continuo, senza controllo errori

- Publish/Subscribe

- Asincrono estremo, non continuo, controllo errori da parte dei livelli applicativi

Parametri di Comunicazione

Alla fine la velocità della luce è finita e la comunicazione impiega un lasso di tempo discreto. Il mezzo trasmissivo non ha qualità costante, ha rumore, e il suo utilizzo costa.

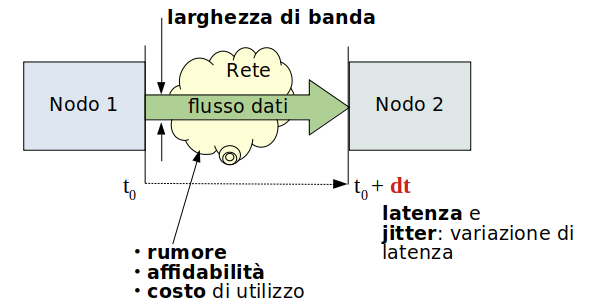

Presunzioni Errate

I programmatori di applicativi di rete hanno delle aspettative implicite sul comportamento della rete. Presumono i seguenti punti:

- La rete è affidabile

- La latenza è zero

- La larghezza di banda è infinita

- La rete è sicura

- La topologia di rete non cambia

- C’è un amministratore di rete

- Il costo è zero

- La rete è omogenea

Ciascuna di queste apettative può non essere vera, e introdurre problemi.

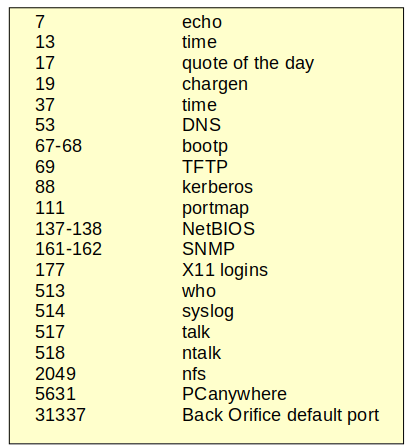

Principali Protocolli TCP/IP

Vi sono letteralmente decine di protocolli TCP/IP, proposti in ancora più documenti RFC. Solo alcuni di loro hanno una certa importanza.

Internetworking

Indispensabili:

- IP - Internet Protocol

- evolutosi nel tempo, cambiamenti e patch guidati soprattutto da problemi di sicurezza ed efficienza

Ausiliari, raccomandati:

- ICMP - Internet Control Message Protocol

- ARP - Address Resolution Protocol

- praticamente nessun altro

Opzionali:

- RIP - Routing Information Protocol

- OSPF - Open Shortest Path First

- BGP - Border Gateway Protocol

- molti altri, specialmente nel campo del routing

End-to-End Control

Indispensabili:

- TCP - Transmission Control Protocol

- UDP - User Datagram Protocol

- altri protocolli sono stati proposti e provati, ma sono praticamente caduti nel dimenticatoio

Documentazione di TCP/IP

Originariamente i tecnici e i progettisti dei protocolli erano relativamente pochi, e si riunivano regolarmente per discutere proposte innovative e di miglioramenti.

Il rapporto di questi meeting veniva pubblicato in bacheca, con la scritta Request For Comments (RFC). La sigla è rimasta anche quando i documenti tecnici non erano più il risultato di una riunione.

I documenti RFC sono ora formalmente accettati come ufficiali dalla governance del progetto TCP/IP. La governance è la Internet Engineering Task Force (IETF). Dettagli sui processi e prodotti di governance si trovano sul sito della IETF,

Il loro contenuto varia dall'altamente tecnica definizione di protocolli, a considerazioni pratiche d'uso, fino al faceto e al pesce d'aprile.

Una lista deli RFC come pesce d'aprile si trova su Wikipedia alla voce "April Fools' Day Request for Comments".

Rimane famoso quello del 1999, " IP over Avian Carriers with Quality of Service", che propone l'uso di piccioni viaggiatori per recapitare i datagrammi

Sono catalogati con un numero di protocollo sequenziale, anche se non tutti i numeri sono stati assegnati. Sono circa 10.000. Una lista parziale si trova, p.es. su Wikipedia.

Livelli TCP/IP

I livelli TCP/IP sono quattro, anzi veramente tre poichè Transport e Network sono strettamente connessi: ciascuno conosce ed usa dettadli dell'altro.

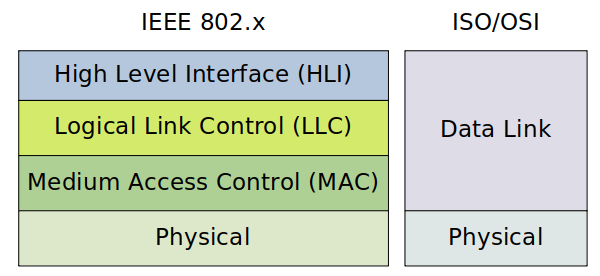

Livelli Fisici

Il Modello DoD si preoccupa poco del suo livello inferiore, Physical Interfaces, e ne lascia la formalizzazione ad altri organi di standardizzazione.

IEEE 802.x

IEEE: Institute for Electrics and Electronics Engineers

Serie di protocolli standard che coprono il livello di Data Link

Sviluppato indipendentemente dai modelli ISO/OSI e DoD

Internetworking e Indirizzamento

Indirizzo IP

-

Identifica una terminazione di connessione

-

Se due nodi sono potenzialmente raggiungibili tra loro, non possono avere lo stesso Indirizzo IP

-

E’ a 32 bit in IP Versione 4

- Dimensione registro di CPU delle macchine ARPA storiche

-

Espresso in Notazione Punto

- 4 bytes in decimale, separati da punti

- Esempio:

167.19.230.45

Tre tipi tradizionali:

- Indirizzo di Host

- Singola interfaccia di una macchina in rete

- Indirizzo di Rete

- La rete come entità

- Indirizzo di Broadcast

- Tutti gli host di una rete

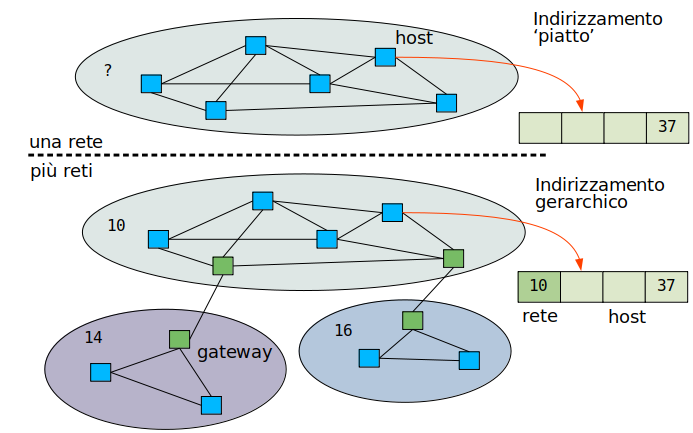

Evoluzione degli Indirizzi

Inizialmente vi era una sola rete e gli indirizzi degli host sulla rete erano semplici numeri interi.

Gli host erano macchine col sistema operativo Fuzzball della ditta Bolt, Beranek and Newman. Il loro registro di CPU era a 32 bit e lo storaggio di tipo MSB (Most Significat Byte first), quindi i numeri bassi cadevano nell'ultimo byte e i primi byte erano vuoti.

Quando altre reti, con governance autonoma, si sono agganciate alla originale ARPAnet vi è stata la necessità di identificare la rete oltre che lo host.

E' stato deciso di porre l'indirizzo di rete nel primo byte. Chi mai avrebbe pensato che vi sarebbero state più di 255 reti in futuro?

Incidentalmente a questo punto è sorto anche il concetto di gateway: lo host particolare collegato a due reti contemporaneamente.

Il percorso di smistamento veniva indicato con una opzione del datagramma IP, chiamata source routing: la lista di indirizzi di gateways attraverso cui il pacchetto doveva passare.

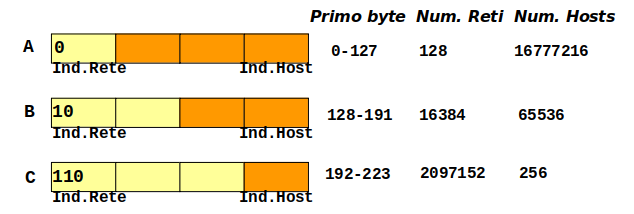

Classi di Indirizzamento

Con l'aumentare del numero di reti connesse la soluzione originale non era più praticabile.

Si è constatato che vi erano reti grandi, medie e piccole, e si è deciso di chiamarle rispettivamente reti di classe A, B e C.

Se in un indirizzo il primo bit è 0 allora è un classe A. Se il primo bit è 1 e il secondo è 0, allora è in classe B. Se i primi due bit sono 1 e il terzo è 0 allora è in classe C.

(Incidentalmente, il terzo bit non può mai essere un 1).

- Lunghezza variabile dell’indirizzo di rete

- Separazione al confine di byte

- Possibile costruire sottoreti, ma lo smistamento Internet avviene a livello di rete

Le classi di indirizzamento non sono più la norma nel moderno uso di attribuzione di indirizzi. La rete a cui appartiene un indirizzo viene esplicitamente indicata come parametro di asswgnazione di un indirizzo IP. Con certe utility, se tale parametro di indicazione di rete manca, viene assegnata di default una rete conforme alla classe di indirizzamento tradizionale.

Per esempio, a meno di ulteriori specifiche, l'indirizzo IP 192.168.12.27 è in classe B, l'indirizzo IP 10.12.240.18 è in classe A.

CIDR

Problemi col passare del tempo (circa 1995):

- Problema del numero delle classi - gli indirizzi in classe A sono quasi finiti, in classe B scarseggiano, in classe C sono ancora molti.

- Problema dello spreco: circa il 90% degli indirizzi in classe B non sono assegnati a host, circa il 98% di quelli in classe A

- Problema del routing: al proliferare delle reti, le tabelle di routing dei gateway principali diventano enormi

Occorre una maggiore granularità nell'assegnare reti.

Classless InterDomain Routing (CIDR)

Indirizzi non devono più essere in Classi:

- Suddivisione Classi in Sottoclassi

- Aggregazione Classi in Superclassi

- Semplificazione delle Tabelle di Routing

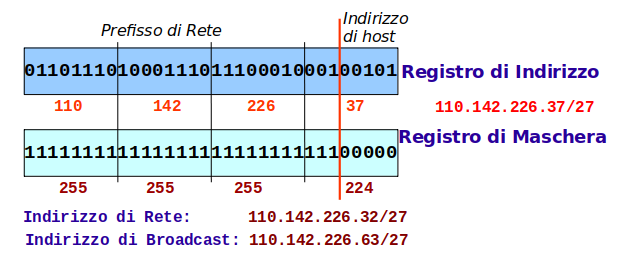

Un terminatore di connessione (indirizzo) ha sempre associati due registri di 32 bit:

- registro di indirizzo (I)

- registro di maschera (M)

Entrambi sono divisi da un setto separatore nello stesso punto.

Prima del separatore il registro di maschera ha tutti i bit a 1, dopo il separatore tutti i bit a 0.

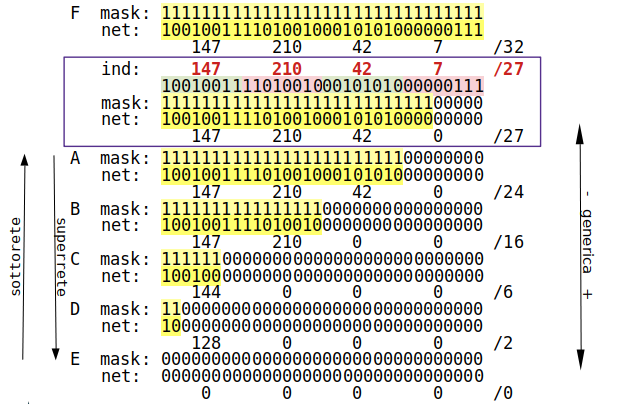

La parte del registro di indirizzo prima del separatore si chiama prefisso di rete, quella dopo il separatore indirizzo di host. La lunghezza del prefisso di rete P può andare da 0 a 32, e non è più necessariamente un multiplo di 8 come con le classi di indirizzamento.

La notazione CIDR per indicare un indirizzo è:

indirizzo_completo_a_32_bit / lunghezza_del_prefisso

Per la parte indirizzo completo si usa la notazione punto: i 4 byte dell'indirizzo a 32 bit ciascuno indicato come intero, separati da un punto. Ogni byte, essendo di 8 bit, ha naturalmente un valore compreso tra 0 e 255.

La parte lunghezza del prefisso, dopo la barra (slash) si indica semplicemente come valore intero.

Un indirizzo conseguente è l'indirizzo di rete (N), che si ottiene ponendo dopo il prefisso di rete tanti 0 quanto necessari per arrivare a 32 bit.

Il numero teorico di indirizzi host disponibili in quella rete è quindi 2 elevato alla diferenza 32-P.

Un secondo indirizzo derivato è l'Indirizzo di Broadcast (B), che si ottiene completando il prefisso di rete a 32 bit con degli 1. Un pacchetto con l'indirizzo di broadcast nel campo di destinazione viene inviato a tutti gli host di quella rete.

Il numero di host effettivamente disponibili in una rete è quindi il numero teorico meno i due indirizzi speciali di rete e di broadcast.

Logicamente possiamo dire che:

N = I .and. M

B = I .or. ( .not. M )

Routing CIDR

La vera, e più sottile e recondita, innovazione del CIDR è nelle tabelle di routing. Non per niente il CIDR è stato fortemente voluto da Cisco.

Una tabella di routing non contiene indirizzi di reti vere, e la maschera non si chiama più Netmask, ma Genmask. Rappresenta una aggregazione di reti, volendo, una superrete, raggiungibile tramite lo stesso gateway, ovvero il prossimo hop a cui inviare il pacchetto smistato.

Man mano che il pacchetto smistato procede verso destinazione, trverà nella tabella di routing degli hop successivi delle Genmask più precise, meno generiche, fino ad arrivare a destinazione finale.

I due limiti sono:

- un Genmask di lunghezza di prefisso

32rappresenta un singolo host - un Genmask di lunghezza di prefisso

0rappresenta l'intera Internet

Per i router le reti vere non esistono, solo regole di snistamento

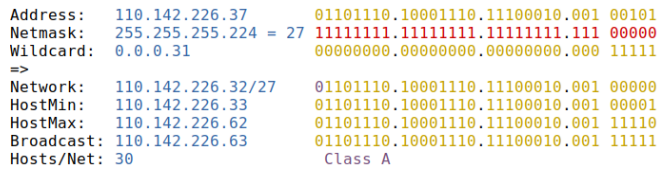

Utility ipcalc

Un indirizzo CIDR, espresso in notazione punto, non ha la parte di rete che necessariamente termina con byte a zero, come avveniva per gli indirizzi in classi di indirizzamento.

Semplicemente guardando un indirizzo generico, è arduo dedurre se si tratti di un indirizzo di una rete o di uno host, e nell'ultimo caso quale sia l'indirizzo di rete corrispondente e l'indirizzo di broadcast.

L'utility Linux ipcalc aiuta molto nei calcoli.

Esempio: ipcalc 110.142.226.37/27

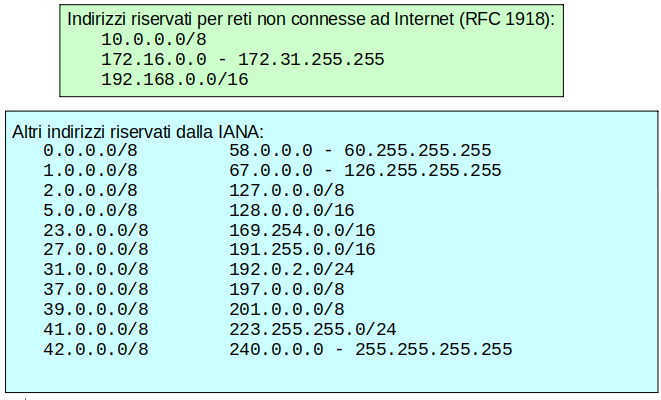

Indirizzi IP non per Internet

I primi tre range di indirizzi sono definiti dallo RFC 1918. Qualsiasi router esterno si veda arrivare un pacchetto con questi indirizzi nel campo mittente o destinatario è pregato di buttare il pacchetto. Sono indirizzi destinati al traffico Intranet.

Ci sono molti altri range di indirizzi che non sono mai stati assegnati dallo IANA - Internet Assigned Numbers Authorities. Un pacchetto con questi indirizzi nel campo mittente viene regolarmente smistato. Sono idealmente Indirizzi di Spoofing.

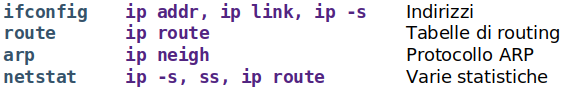

iproute2

Nuovi comandi per la gestione rete in Linux ( Alexey Kuznetsov - Kernel 2.6+). Disponibile ormai da 20 anni.

E' una revisione radicale degli algoritmi di routing nello spazio sys, ovvero nel kernel Linux, basata sul concetto geberico di tabella di snistamento. La tradizionale tabella di routing non è che uba delle tante tabelle gestite dal nuovo ambiente.

Iproute2, anche chiamato Netfilter, è gestito dallo spazio usr da tre comandi:

ip

- Gestione indirizzi e routing

- Esempi di comandi sostituiti da ip:

tc

- traffic control - gestione aspetti avanzati dell’indirizzamento

- code, limitazione del traffico, multipath, ecc.

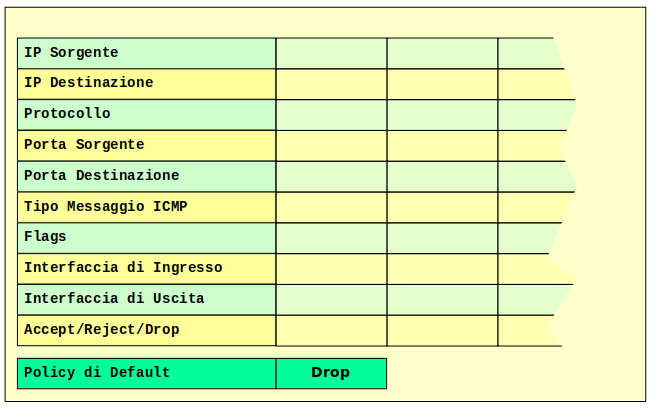

iptables

- filtraggio e trasformazione pacchetti

- base di un firewall

Documentazione completa e guida all'uso si trova in PDF al link Linux Advanced Routing & Traffic Control HOWTO

Routing

Azioni da intraprendere per lo smistamento di un pacchetto (datagramma) dal nodo di rete corrente ad un altro nodo di rete generico

Compiuto da IP: Internetworking Protocol

- In cooperazione con altri protocolli di rete: TCP o UDP, ICMP, ARP, RIP o OSPF, ecc.

Due filosofie interoperanti:

- Destination driven routing

- Scelte determinate dall’indirizzo IP del destinatario

- Tradizionale

- Policy driven routing

- Scelte determinate da più fattori, anche indirizzo IP del mittente, porte, metrica, tipi di link, ...

- In generale: Quality of Service

Tabella di Routing

Tabella del kernel con le informazioni necessarie per lo smistamento dei pacchetti

Tutti i nodi hanno una tabella di routing

Esempio di host connesso solo ad un gateway (Linux):

route -een

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface MSS Window irtt

0.0.0.0 192.168.0.1 0.0.0.0 UG 600 0 0 wlp3s0 0 0 0

169.254.0.0 0.0.0.0 255.255.0.0 U 1000 0 0 wlp3s0 0 0 0

192.168.0.0 0.0.0.0 255.255.0.0 U 600 0 0 wlp3s0 0 0 0

I nodi con multiple connessioni hanno una tabella di routing molto più complessa

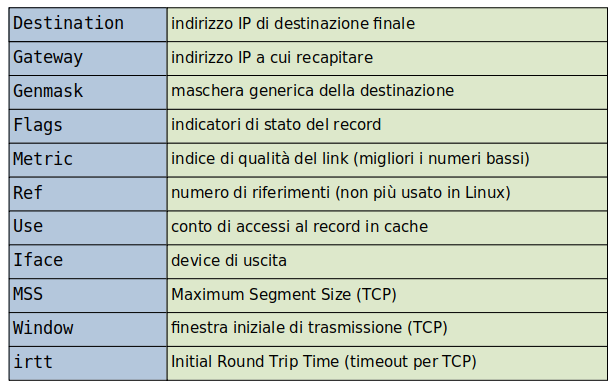

Tabella di routing di Linux:

Superreti e Sottoreti

Operazioni Binarie

Data una rete net di maschera mask, un indirizzo ind appartiene a tale rete se:

(ind AND mask) == net

- Un pacchetto in arrivo, che deve essere smistato, non ha maschera

- Si considera a quali delle reti della tabella di routing appartiene

- Se ve ne è più di una viene scelta quella con lunghezza di maschera maggiore

- Viene smistato al gateway corrispondente

La tabella di routing associa reti generiche a gateways.

La maschera è generica. Non implica che esista una rete con quella maschera.

Quando arriva un pacchetto da smistare:

-

Il pacchetto viene smistato al gateway della superrete meno generica disponibile che lo contiene

-

Se vi sono più reti con la stessa genericità viene smistato al gateway della rete con metrica minore

-

Se non vi sono reti a cui il pacchetto appartiene, il pacchetto viene scartato, senza ulteriori azioni

-

La rete 0.0.0.0/0 è la più generica possibile e corrisponde al default

-

Dovrebbe sempre esserci in una tabella di routing

Popolare la Tabella di Routing

Due modi:

- Manualmente

- Per reti semplici

- Configurazione statica e poco flessibile

- Tramite un protocollo di Route Update

- Per reti più complesse

- Dinamicamente

- Necessita installazione e configurazione

- Richiede CPU e RAM

- Sente e si adatta ai cambiamenti di rete

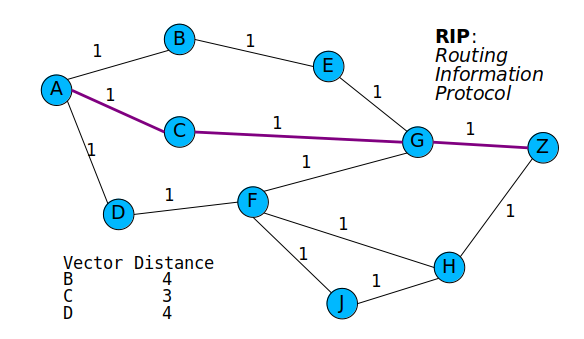

Protocolli Vector Distance

Ogni nodo sa quanti hops mancano a destinazione

- Lo comunica ai nodi vicini

- La metrica di ogni link è 1

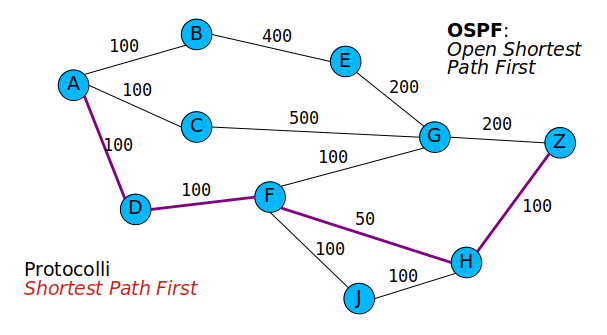

Protocolli State Link

Ogni nodo possiede una mappa della rete

- Più o meno completa e aggiornata

- Ogni link ha una metrica diversa

Unreliable, Best Effort

Il routing IP non è formalmente affidabile:

- Non vi è alcuna garanzia che un pacchetto arrivi a destinazione

- Un pacchetto non smistabile è semplicemente scartato

- Anche in altre occasioni un pacchetto può venire scartato:

- Filtraggio pacchetti

- Saturazione del router

- A volte il mittente viene avvertito, altre volte no

- Tocca ai protocolli a più alto livello preoccuparsi della conferma di ricezione o della richiesta di trasmissione

Protocolli ausiliari aiutano IP a mantenere la tabella di routing efficiente:

- ICMP: Internet Control Message Protocol

- Messaggi di servizio sullo stato della rete

- Protocolli vari di Route Update

Esempio di Routing Statico

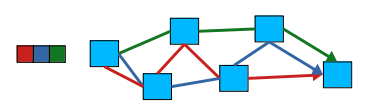

03net1-ccli-net2-cssh

Due reti, client e server SSH su reti diverse.

Problema del routing.

Scaffolding

Creare la directory di progetto:

mkdir 03net1-ccli-net2-cssh

cd 03net1-ccli-net2-cssh

Lo scaffolding è:

mkdir ccli cfw cssh

touch ccli/Dockerfile cfw/Dockerfile cssh/Dockerfile

touch docker-compose.yml

tree

.

├── ccli

│ └── Dockerfile

├── cfw

│ └── Dockerfile

├── cssh

│ └── Dockerfile

└── docker-compose.yml

I Dockerfile di ccli e cssh sono gli stessi dell’esercizio 01net1-ccli-cssh.

cp ../01net1-ccli-cssh/ccli/Dockerfile ccli/Dockerfile

cp ../01net1-ccli-cssh/cssh/Dockerfile cssh/Dockerfile

Creare uno Gnome-terminal per two e three se non esistono.

Files

cfw/Dockerfile

vim cfw/Dockerfile

FROM alpine:3.7

MAINTAINER John Smith <john@stormforce.ac>

RUN apk --update add --no-cache openssh tcpdump curl iptables

CMD ["/bin/sleep","1000000"]

docker-compose.yml

vim docker-compose.yml

version: '3.6'

services:

one:

build: ccli

image: ccli

container_name: one

hostname: one

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.11

two:

build: cssh

image: cssh

container_name: two

hostname: two

cap_add:

- ALL

networks:

net2:

ipv4_address: 192.168.102.12

three:

build: cfw

image: cfw

container_name: three

hostname: three

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.10

net2:

ipv4_address: 192.168.102.10

networks:

net1:

name: net1

ipam:

driver: default

config:

- subnet: 192.168.101.0/24

net2:

name: net2

ipam:

driver: default

config:

- subnet: 192.168.102.0/24

NOTA

L'esercizio è scaricabile come file tar 03net1-ccli-net2-cssh-senza-routing.tar

Raggiungibilità

Lanciare il progetto:

docker compose up -d

Aprire i terminali one, two, three.

Su one (192.168.101.11):

ping 192.168.101.10 - funziona

ping 192.168.102.12 - non funziona

Su two (192.168.102.12):

ping 192.168.102.10 - funziona

ping 192.168.101.11 - non funziona

Manca il routing. Aggiungerlo manualmente.

Su one:

ip route add 192.168.102.0/24 via 192.168.101.10

Su two:

ip route add 192.168.101.0/24 via 192.168.102.10

Riprovare la raggiungibilità. Ora funziona.

Ma vogliamo che vi sia in automatico al lancio dei containers, non aggiungerla a mano.

Useremo degli entrypoints.

Prima chiudere il progetto:

docker compose down

Modifica al Client

Modifica a one (ccli).

vi ccli/entrypoint.sh

#! /bin/sh

echo "Waiting 2 seconds for router"

sleep 2

ip route add 192.168.102.0/24 via 192.168.101.10 || true

exec "$@"

vi ccli/Dockerfile

FROM alpine:3.7

MAINTAINER John Smith <john@stormforce.ac>

RUN apk --update add --no-cache openssh tcpdump curl

COPY entrypoint.sh /

RUN chmod +x /entrypoint.sh

ENTRYPOINT ["/entrypoint.sh"]

CMD ["/bin/sleep","1000000"]

Modifica al Server

Modifica a two (cssh).

vi cssh/entrypoint.sh

#! /bin/sh

echo "Waiting 2 seconds for router"

sleep 2

ip route add 192.168.101.0/24 via 192.168.102.10 || true

exec "$@"

vi cssh/Dockerfile

....

RUN ssh-keygen -t rsa -b 4096 -f /etc/ssh/ssh_host_key

RUN adduser -D pippo && echo "pippo:pluto" | chpasswd

# Porta da esporre al port mapping

EXPOSE 22

# Entrypoint

COPY entrypoint.sh /

RUN chmod +x /entrypoint.sh

ENTRYPOINT ["/entrypoint.sh"]

# Comando da lanciare

CMD ["/usr/sbin/sshd","-D"]

Modifica a docker-compose.yml

vim docker-compose.yml

version: '3.6'

services:

one:

build: ccli

image: ccli

container_name: one

hostname: one

depends_on:

- three

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.11

two:

build: cssh

image: cssh

container_name: two

hostname: two

depends_on:

- three

cap_add:

- ALL

networks:

net2:

ipv4_address: 192.168.102.12

three:

build: cfw

image: cfw

container_name: three

hostname: three

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.10

net2:

ipv4_address: 192.168.102.10

networks:

net1:

name: net1

ipam:

driver: default

config:

- subnet: 192.168.101.0/24

net2:

name: net2

ipam:

driver: default

config:

- subnet: 192.168.102.0/24

NOTA

L'esercizio è scaricabile come file tar 03net1-ccli-net2-cssh-con-routing.tar

Riprova

Cancellare le immagini ccli e cssh:

docker rmi ccli:latest cssh:latest

Questo è importante. Le immagini devono venir ricreate.

Lanciare il progetto:

docker compose up -d

Vengono ricreate le immagini ccli e csh.

Aprire i terminali one e two che si pingano a vicenda. Dovrebbero vedersi.

Alla fine terminare il progetto:

docker compose down

Internetworking Protocol

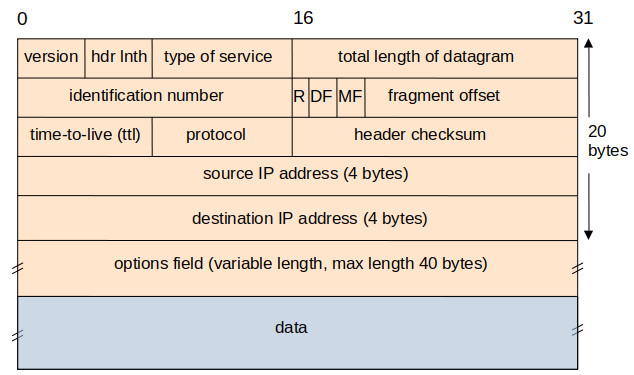

Formato Datagramma IP

- version - 4 oppure 6

- hdr lnth - header length in parole - min 5 max 15

- tipo di servizio - maschera binaria

- lunghezza totale - del pacchetto, in bytes

- identificativo - aumentato di uno a ogni nuovo pacchetto

- R - riservato - non in uso

- DF - Don’t Fragment - non frammentare il pacchetto

- MF - More Fragments - altri frammenti seguono

- Time-to-Live - decrementato di uno da ogni router

- Protocol - ID del protocollo di trasporto

- Header checksum - della testata

- Source IP address - del mittente

- Destination IP address - del destinatario

- Options - opzioni facoltative

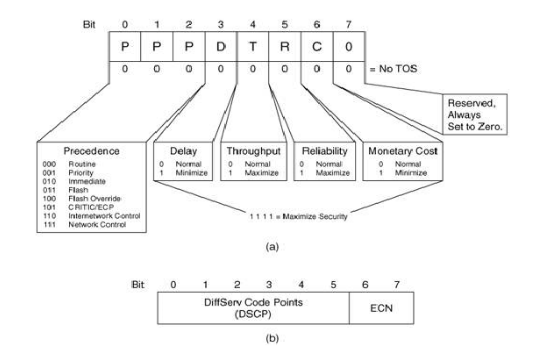

Type of Service

ToS: tipo di servizio richiesto e priorità

Si presumeva di attribuire ad ogni link fino a quattro proprietà (espandibili a cinque):

- Delay

- Throughput

- Reliability

- Cost

In realtà una tale rete non è stata sviluppata e il campo ToS è caduto in disuso

Il campo è stato di recente riciclato come:

- Differentiated Services Code Point (DSCP)

- richiesta di qualità di servizio per real-time streaming

- Explicit Congestion Notification (ECN)

- notifica di congestione senza perdita di pacchetti

- richiede che tutti i nodi di rete lo supportino

Lunghezza Totale

La lunghezza totale potenziale di un datagramma è 65535 bytes inclusa la testata

- In realtà un pacchetto è al massimo lungo quanto la capacità trasmissiva massima del link fisico: MTU - maximum Transfer Unit

- Esempio: Ethernet circa 1450 bytes

Attenzione a non presumere che il payload sia onesto

- Esempio 1: ping ha un payload e può essere modificato

- Il payload può essere crittografato

- Il payload può avere contenuto steganografico

Identificativo del Pacchetto

Campo di 16 bit -> max 65535

- Assegnazione semplice: incremento di 1

- Quando è in overflow si ritorna a 1 (rollover)

Non ci devono essere due pacchetti diversi con lo stesso identificativo

Ma: i pacchetti possono essere ricevuti fuori sequenza

- Parcheggiati temporaneamente in un buffer di ricezione in attesa dei pacchetti mancanti

- Timeout se il pacchetto non arriva

Il timeout deve essere inferiore al tempo di rollover

Timeouts sempre più piccoli con reti sempre più veloci

Time to Live (TTL)

- Ogni nodo intermedio che smista un pacchetto (router) lo decrementa di 1

- Quando il valore arriva a zero il pacchetto è scartato

- per impedire loop di routing infiniti

- Quando il valore arriva a zero il pacchetto è scartato

- Solitamente (non sempre) viene inviato al mittente un messaggio ICMP per avvertire del fatto

- se c’è un loop di routing anche il messaggio è perso

- non si mandano mai messaggi ICMP per informare della perdita di un messaggio ICMP

traceroute

Serve a scoprire il percorso compiuto dai pacchetti

- Si invia un pacchetto iniziale (sonda) con TTL=1 poi pacchetti successivi sonda col TTL incrementato di 1

- Il router che scarta il pacchetto ritorna un messaggio

ICMP TTL Time Exceeded - Quando il pacchetto arriva a destinazione risponde con un altro messaggio

Non funziona sempre:

- Un router può non inviare un messaggio ICMP

- Il percorso può cambiare tra una sonda e l’altra

- Un firewall può semplicemente scartare la sonda e non avvertire (buco nero)

Comportamenti diversi Windows e Linux

- Windows invia una sonda

ICMP Echo Request(ping) e riceve unICMP Echo Reply(pong) - Linux invia una sonda

UDPa porta improbabile e riceve unICMP Port Unreachable

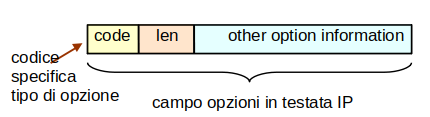

Opzioni IP

Struttura delle opzioni IP:

Alcune opzioni IP:

- loose source routing (codice 0x83)

- specifica una lista di indirizzi IP che il datagramma dovrebbe attraversare

- strict source routing (codice 0x89)

- specifica una lista di indirizzi IP che il datagramma deve obbligatoriamente attraversare

- record route (codice 0x07)

- ogni router indica il suo indirizzo IP sul pacchetto

- timestamp (codice 0x44)

- ogni router indica il suo indirizzo IP sul pacchetto e l’istante di transito

All’inizio non vi erano protocolli ausiliari come DNS. Si pensava che numerose opzioni diverse potessero aiutare nello smistamento.

- 255 opzioni possibili

- solo una decina veramente implementate

Source routing contiene una lista di indirizzi IP da cui il pacchetto deve (strict) o può (loose) passare. Questo può forzare un percorso alternativo, p.es. tramite uno hacker.

I sistemi operativi moderni non usano il source routing.

In generale le opzioni IP sono deprecate:

- Firewall che scarta tutti i pacchetti che contengono opzioni

- Ma molti router fanno transitare pacchetti con opzioni

Problemi di Sicurezza di IP

- Tutti i campi possono essere scritti da un programma

- Packet crafting

- Possono essere invalidi e causare problemi: pacchetti maeziani

- I campi non sono autenticati

- Fidarsi o no

- L'indirizzo mittente può essere falso: spoofing

- Alcuni campi non sono in uso

- Si possono usare per informazioni coperte

- Se non sono vuoti e il valore dipebde dal sistema operativo sono usati nel passive fingerprinting

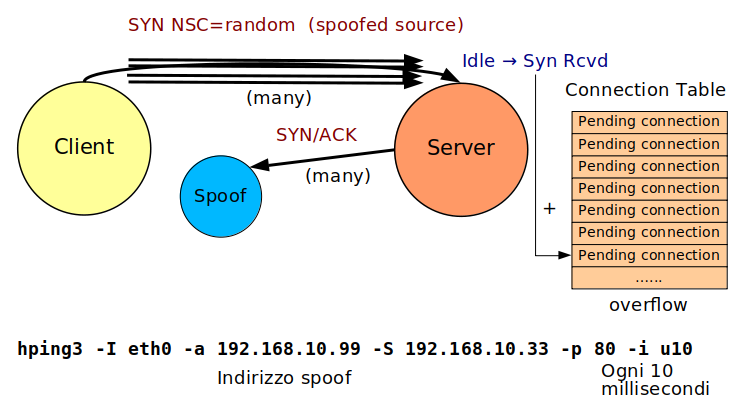

Packet Crafting

I protocolli TCP/IP sono scritti in C

- Chiunque puà scrivere programmi o usare strumenti che scrivono pacchetti (packet crafting) -- esempio

hping3 - Il ricevente non sa se il pacchetto è genuino o generato

Motivi:

- Canali di comunicazione stealth

- Attacchi diDenial of Service

Marziani:

- Pacchetti crafted con campi errati o assurdi che possono indurre il programma ricevente a compiere operaziomi pericolose

- Esempio: header length = 3 (Windows NT pre Service Pack 3 si piantava)

- Tutti i sistemi operativi controllano se i paccheti sono marziani, li loggano e li scartano

- Ma l'inventiva degli hacker è grande

Passive Fingerprinting

Ispezionare un pacchetto in transito può dare un idea del sistema operativo del mittente

- Valore TTL iniziale

- Se la sonda è un ping o UDP

- Payload del ping

- Valore del campo ToS

- Numero dei pings inviati

- Windows: 4, Linux: infiniti

- Opzioni e il loro valore

Nè il mittente nè il destinatario si accorgono che il pacchetto è stato ispezionato in transito

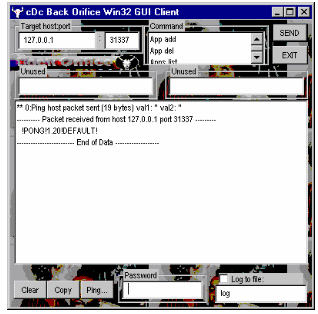

Canali Stealth

Comunicazione fuori banda in campi non usati

Esempio: un'opzione che non esiste

- Inviare un pacchetto con l'opzione p.es.. 0x42 (non esiste)

- bbiamo 38 byte di payload stealth

Principio d Umiltà dei router:

- "Se non riconosco un'ozione, puà darsi che l'abbiano inventata di recente". Il pacchetto passa.

Sicurezza più forte:

- Se un'opzione non è riconosciuta il pacchetto è scartato

Canali stealth più difficili da riconoscere:

- Uso del campo ToS

- Uso dei bit alti del campo TTL (default 32 o 64)

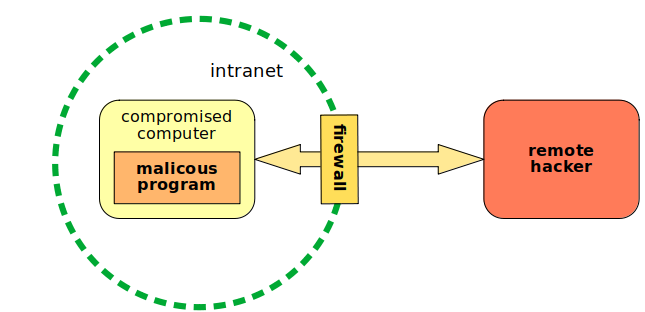

I canali stealth possono permettere ad uno hacker remoto di controllare il computer compromesso

Il programma malefico sul computer compromesso è stato probabilmente installato dall'utente stesso tramite tecniche di Ingegneria Sociale

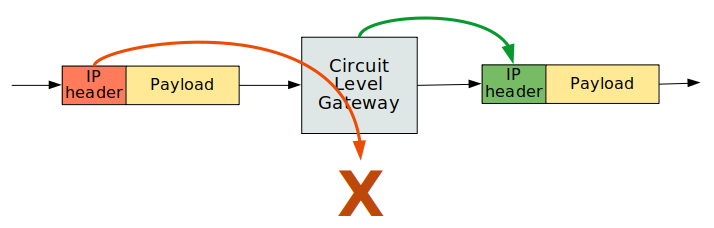

Circuit Level Gateway

Transport Layer.

Contrasta i marziano e i canali stealth:

- Estrae il payload del pacchetto IP in arrivo

- Scarta la testata originale

- Crea una nuova testata pulita e la antepone al payload originale

- Fa proseguire il pacchetto

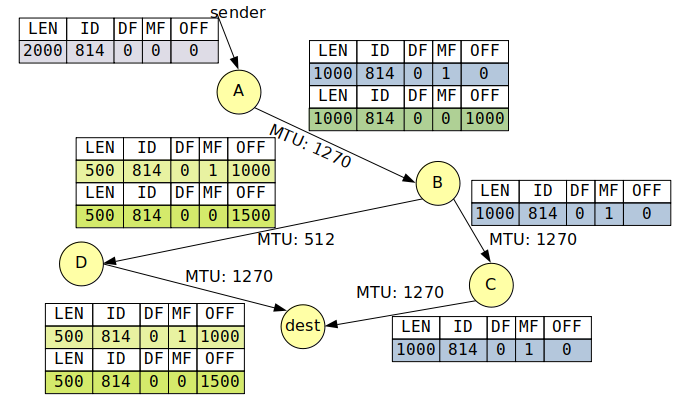

Frammentazione di Pacchetti

La frammentazione è necessaria:

- Ogni link ha una MTU: Maximum Tranfer Unit - dimensione massima del pacchetto trasferito

- Se la dimensione del pacchetto è superiore alla MTU, il pacchetto è frammentato

Ciascun frammenyo:

- Ha lo stesso ID del pacchetto originario

- Ha un campo di offset: bytes dall'inizio del pacchetto originale

- IL campo MF (more fragments) è settato a 1 se non è l'ultimo frammento

- Viene smistato indipendentemente dagli altri frammenti

- Può seguire un percorso diverso

- Può essere frammentato ulteriormente

Solo il ricevente è in grado di ricomporre i pacchetti frammentati

- Se dopo un timeot qualche frammento ancora manca, l'intero pacchetto viene scartato

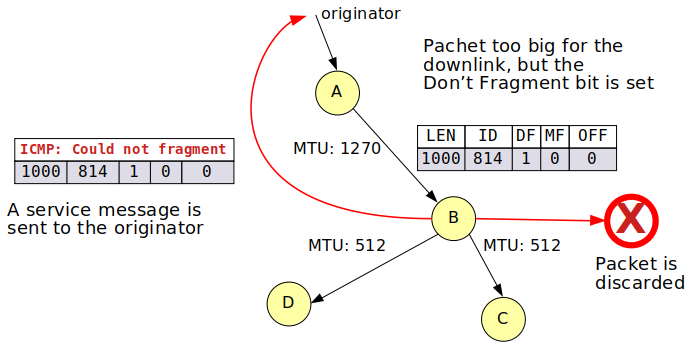

Flag DF

Path MTU

Il mittente intende inviare un pacchetto di dimensione inferiore alla MTU più piccola dell'intero percorso.

I pacchetti non devono essere frammentati.

Il mittente invia un pacchetto di una certa dimensione iniziale con DF=1.

Se riceve un messaggio ICMP di errore:

- dimezza la dimensione del pacchetto

- lo rinvia con DF=1

Se la destinazione conferma la ricezione del pacchetto:

- Il mittente conosce la MTU minima

- PMTU: Path Maximum Transfer Unit

- Tutti gli altri pacchetti avranno questa dimensione

Non funziona sempre (quasi sempre): le condizioni di routing della rete variano nel tempo

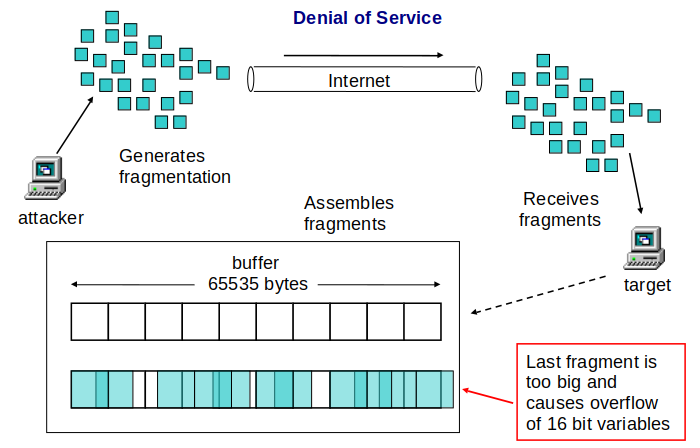

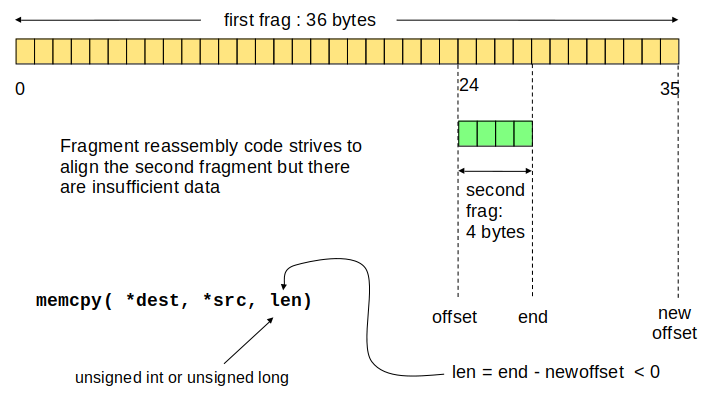

Attacchi a Frammentazione

Ping of Death

Attacco Teardrop

Problemy con il Source Address

32 bits - non esiste la maschera

La maschera è un concetto di routing, non una proprietà del pacchetto

Non vi è alcuna assicurazione che il pacchetto provenga veramente dall'indirizzo mittente specificato.

Se l'indirizzo sorgente è falso, è un caso di spoofing (packet forgery), e quasi certamente un attacco hacker.

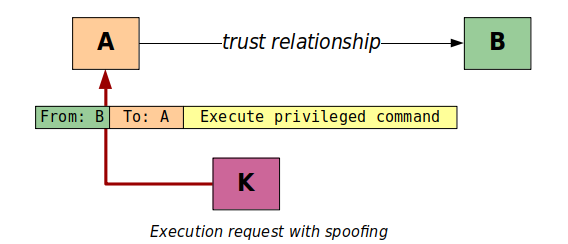

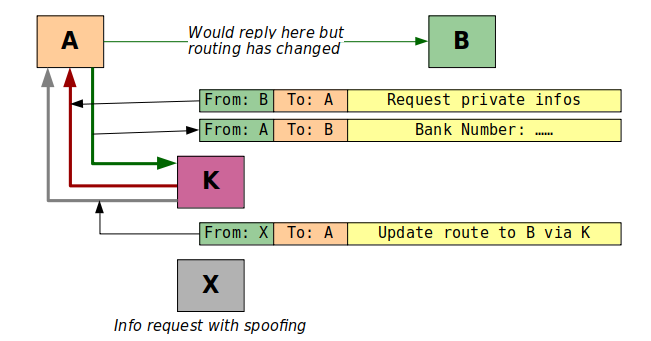

Spoofing

L'indirizzo IP sorgente è falso:

- nascondere l'identità del mittente vero

- impersonare un terzo, che spesso ha relazioni di fiducia col destinatario

Alcuni servizi compiono autenticazione solo sulla base del Source Address

Ottenere informazioni riservate è più complessp e necessita una modifica del routing, p.es. con falsi messaggi di Route Update messages o col Source Routing

Protocolli Ausiliari

ICMP

Internet Control Message Protocol

Protocollo ausiliario ma obbligatorio

Messaggi in datagrammi IP - su Socket Raw

Compiti:

- Feedback per problemi di recapito

- Incrementare l'efficienza globale di rete

Utilizzato in molti attacchi hacker

- Molti messaggi ICMP sono di solito disabilitati

- Alcuni messaggi ICMP sono ormai obsoleti

- Altri metodi per ottenere gli stessi servizi

- Riflettono l'entusiasmo iniziale per lo sviluppo della rete

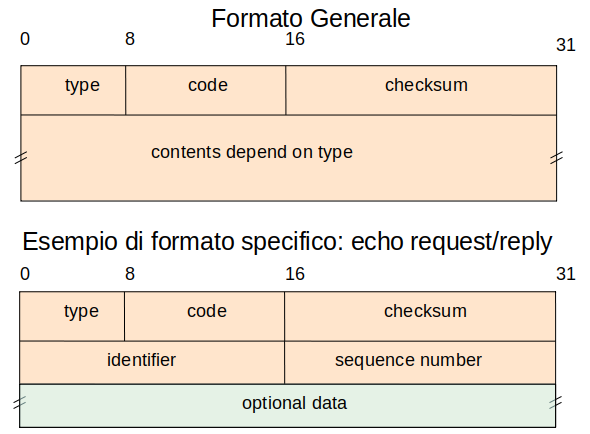

Formato Messaggi ICMP

Identificativi Messaggi ICMP

Vari tipi di messaggi ICMP, identificati dallo ICMP message type

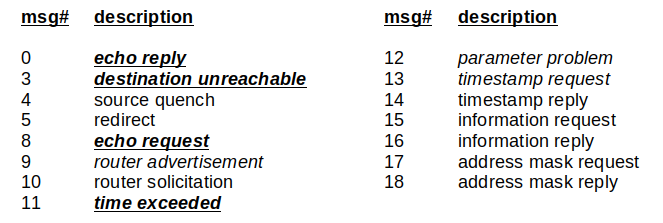

ICMP Source Quench

Uno hacker può causare il rallentamento del traffico fin quasi a zero (Diniego di Servizio)

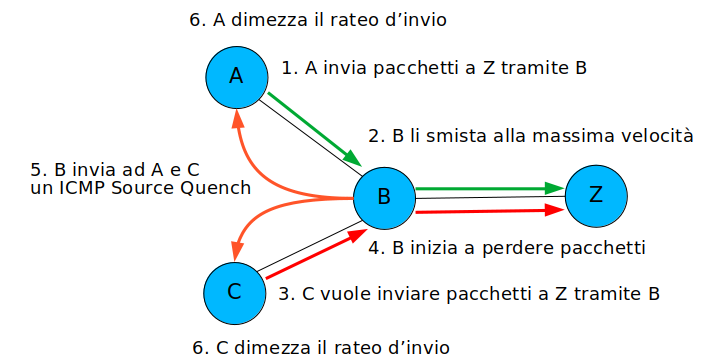

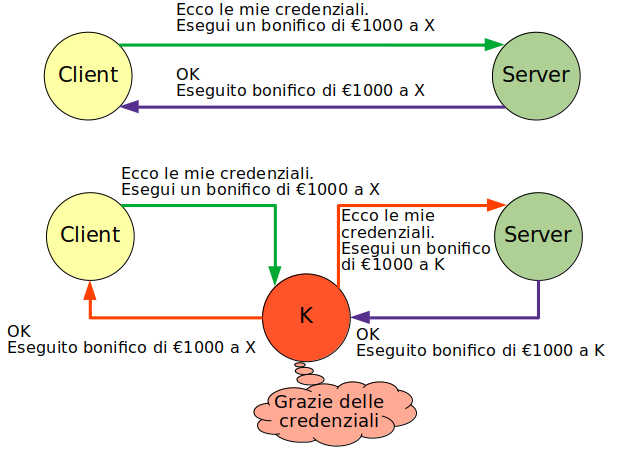

ICMP Redirect

Uno hacker può modificare il percorso dei pacchetti, quindi leggerli o modificarli (Man in the Middle - MITM)

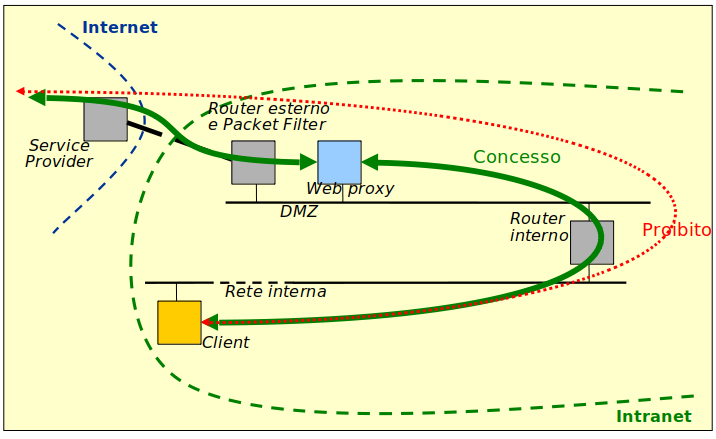

ICMP Echo Request/Reply

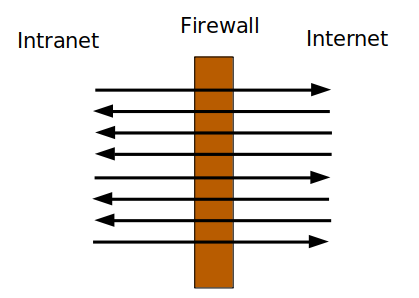

- Il firewall fa passare i ping in uscita e i pong in ingresso

- Il traffico è sbilanciato

- Il contenuto dei datagrammi non è ispezionato

Può essere un canale di comunicazione stealth (subdolo)

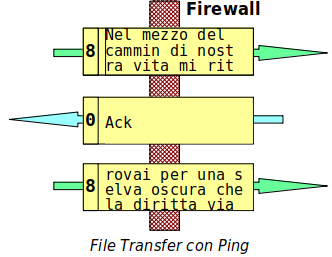

Trasferimento file su ICMP

Il controller remoto che ha infettato una macchina locale deve poter comunicare con essa, per esempio per trasferire files di materiale confidenziale.

Spesso il ping ha il permesso di transito dal firewall. Questo corrisponde ai tipi ICMP (Internet Control Message Protocol):

- 8 - Echo Request (“ping”)

- 0 - Echo Reply (“pong”)

Purtroppo il payload del ping arriva a 64 Kbyte. Usandone 500 per pacchetto per non causare sospetti si può comunque trasferire un file.

Occorre avere nella rete un Intrusion Detection System ben calibrato.

Uso di hping3

Lato server (hacker):

hping3 192.168.10.66 --listen signature --safe --icmp

- Output su standard output

Lato client (complice oltre il firewall):

hping3 192.168.10.44 --icmp –icmptype 8 -d 100 \

--sign signature --file /etc/passwd --safe

-d dimensionedel corpo del pacchetto--listen signatureaccetta solo i pacchetti firmati 'signature'--sign signatureinvia oacchetti firmati 'signature' (La firma è una stringa all'inizio del corpo del pacchetto)--file nomedel file trasferito--saferitrasmissione dei pacchetti persi

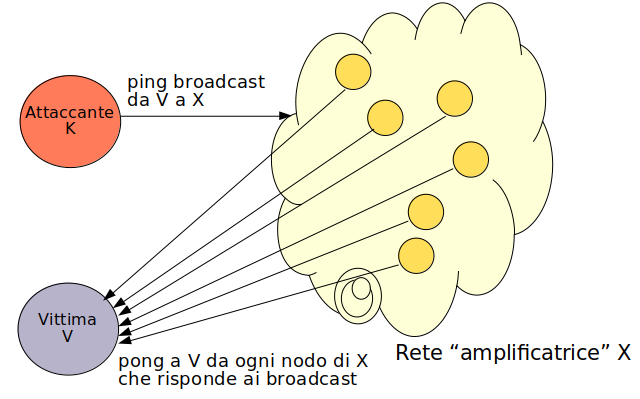

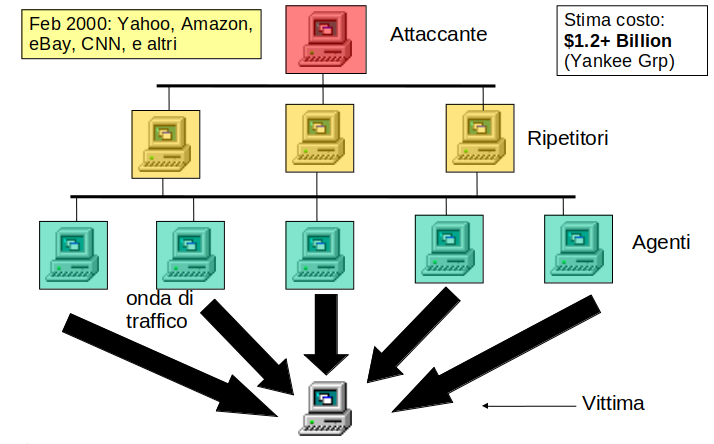

Attacco Smurf

Distributed Denial of Service

Problema Generico di ICMP

Non vi è garanzia che il mittente sia vero.

Il primo ICMP ricevuto è considerato valido.

Ma ignorare gli ICMP può rallentare le operazioni.

- Destination Unreachable

- Il mittente continua a provare e attende un timeout prima di arrendersi

- Time To Live Exceeded

- Il mittente continua a inviare pacchetti, li perde poichè è un possibile loop di routing, e continua ad intasare la rete

- Source Quench

- La perdita di pacchetti genera ritrasmissioni ed ulteriore intasamento

Man In The Middle

Man On The Side

Un nodo non sa se riceverà responsi duplicati.

Il comportamento è:

- accetta il primo responso

- ignora eventuali altri

Il mezzo trasmissivo è broadcast (es. WiFi).

K non può impedire che il server risponda, ma può rispondere per primo.

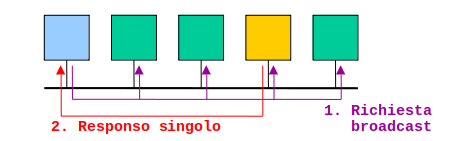

Address Resolution Protocol

Esempio:

- Richiesta: Qual’è l’indirizzo MAC corrispondente ad IP=161.27.112.34 ? (

who-has) - Responso: L’indirizzo è 00:0A:F2:54:15:A1 (

is-at)

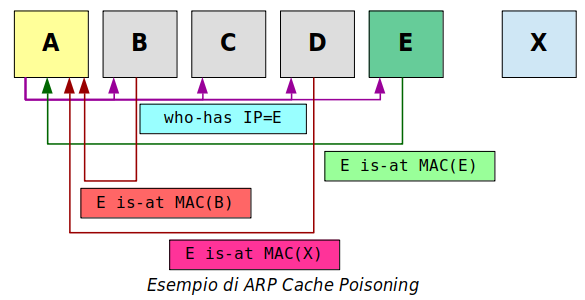

ARP Cache Poisoning

- ARP pone il risultato ottenuto in una cache

- Durata: 2 minuti

- Malware può fornire un falso messaggio di responso ARP

- MAC di un altro nodo di rete

- MAC inesistente

- Se anche il nodo vero risponde il richiedente tiene il primo responso che riceve

- Soluzione: tabella

/etc/ethers

In generale mai affidare la sicurezza sull’indirizzo MAC

Linux lo può cambiare: macchanger

Analisi di Protocollo

Per comprendere bene il funzionamento dei protocolli abbiamo bisogno di un Analizzatore di Protocollo.

Tale strumento cattura i pacchetti che transitano sulla rete corrente aprendo la scgeda di rete in Modalità Promiscua. Questo richiede i permessi di root.

In modalità promiscua vengono catturati tutti i pacchetti sentiti, non solo quelli destinati alla scheda di rete corrente.

In contenitori Docker l'utente root non ha tutte le capabilities, per esempio non ha il permesso di usare la modalità promiscua. Per abilitare tutti i permessi di un contenitore Docker, occorre lanciarlo con l'0pzione --privileged.

In altre parole un analizzatore di protocollo non è altro che uno Sniffer glorificato.

Lo analizzatore di protocollo permette quindi l'ispezione del pacchetto e aiuta nella comprensione dei vari campi del pacchetto. Se è uno strumento grafico l'interazione è più facilmente comprensibile.

Spesso gli analizzatori in grafica permettono un drilldown: andare ad un livello più dettagliato nell'esame di proprietà del pacchetto.

Tcpdump

Analizzatore di traffico da linea di comando.

Più veloce dei prodotti grafici.

Basato sulla libreria pcap (Promiscuous Capabilities) - necessita permessi di root.

- Potente linguaggio di filtro simile al linguaggio C

- Standard de facto per i linguaggi filtro

- Si può salvare ad un file e analizzare in seguito

- Disponibile per Unix e Windows

Sintassi:

tcpdump -i interfaccia [ opzioni ] [ filtro ]

Alcune opzioni:

-w | -r file- scrive in | legge da file-v -vv -vvv- verbosità a vari livelli-x -xx -X- anche il contenuto in hex

Esempi

Le opzioni sono decine. Queste sono le più importanti.

Cattura pacchetti da interfaccia specifica:

tcpdump -i eth0

Cattura numero limitato di pacchetti:

tcpdump -c 5 -i eth0

Stampa i pacchetti in ASCII:

tcpdump -A -i eth0

Stampa i pacchetti in Hex e ASCII:

tcpdump -XX -i eth0

Mostra le interfacce disponibili:

tcpdump -D

Salva i pacchetti in un file:

tcpdump -w 0001.pcap -i eth0

Leggi i pacchetti da un file:

tcpdump -r 0001.pcap

Non risolvere nomi con DNS:

tcpdump -n -i eth0

Cattura solo il protocollo TCP:

tcpdump -i eth0 tcp

Cattura da una porta specifica:

tcpdump -i eth0 port 22

Cattura da sorgente specifica:

tcpdump -i eth0 src 192.168.20.151

Cattura pacchetti a destinazione specifica:

tcpdump -i eth0 dst 10.10.10.10

Filtraggio Pacchetti

Il linguaggio di filtraggio pacchetti basato su pcap è complesso e potente.

Vi è solitamente sulla rete una grande quantità di traffico, molto del quale di nessun interesse. Vogliamo catturare solo il traffico che ci interessa sviluppando un filtro adeguato.

Se l'espressione del filtro è complessa può essere scritta in un file e passata al tcpdump con l'opzione -F. Esempio:

tcpdump -F file-filtro

Se non vi è un filtro, tcpdump cattura tutti i pacchetti.

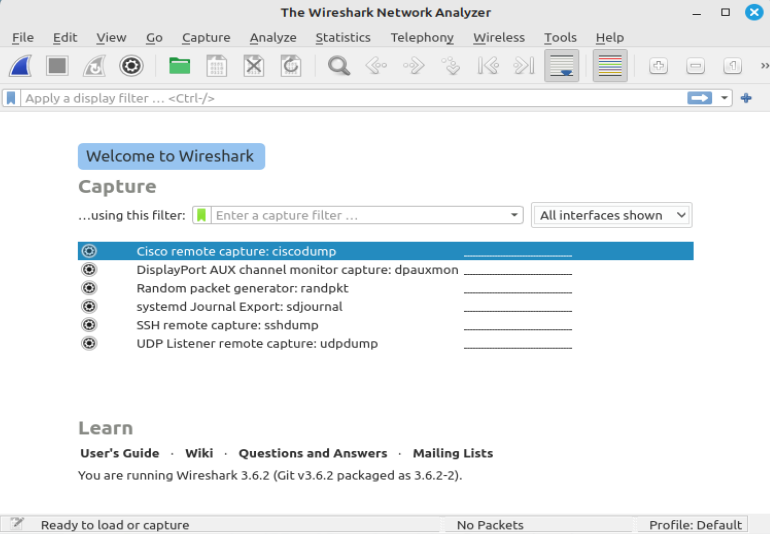

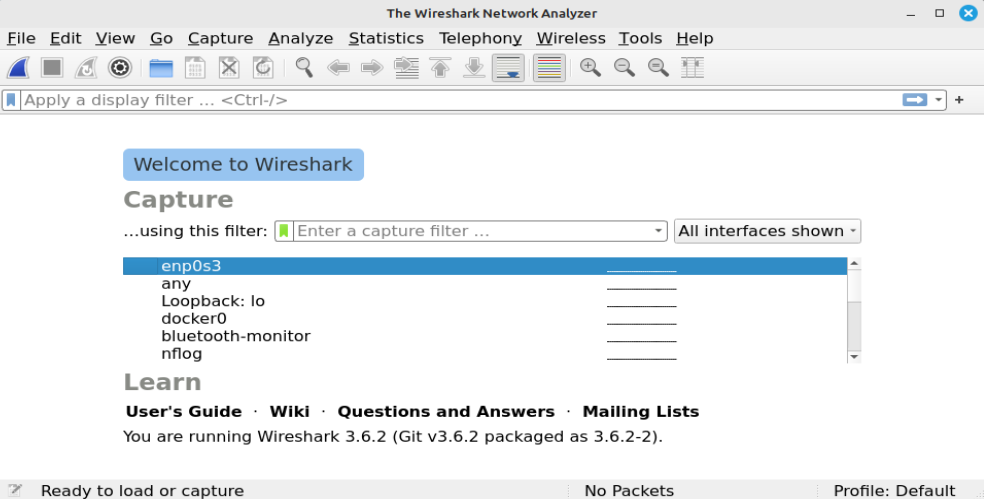

Wireshark

Wireshsrk è un analizzatore di protocollo grafico, disponibile sia per Linux che per Windows, dalle grandi possibilità.

E' in pratica un'interfaccia grafica alla cattura pacchetti basata su un sottostante tcpdump.

Permette anche l'analisi di pacchetti già catturati in un file. Se il file è lo standard input consente di analizzare pacchetti catturati da un tcpdump o altro analizzatore separato.

Installazione di Wireshark

In Linux è solitamente disponibile nei repositories di distribuzione. Per esempio in Ubuntu o simili, viene installato con:

sudo apt update

sudo apt install-qt

Wireshark è costruito con l'interfaccia grafica QT delle librerie del desktop manager KDE. Ha molti pacchetti di dipendenza, quando il desktop manager in uso è Gnome.

Lancio di Wireshark

Occorrono i permessi di root. Non basta un semplice sudo wireshark, poichè il tool lancia anche dei processi figli di cattura e questi non avrebbero i permessi di root.

Con solo:

sudo wireshark

la cattura pacchetti può solo essere fornita da un analizzatore esterno.

Per una cattura pacchetti locale è necessario procedere come segue:

su

wireshark

Selezionare l'interfaccia di cattura pacchetti tra quelle automaticamente sentite sullo host corrente.

Poi procedere col menù Capture -> Start. Si apre la finestra di cattura pacchetti.

Nel riquadro superiore è la lista di pacchetti catturati. Nel riquadro inferiore i dettagli del pacchetto in evidenza.

E' possibile un drilldown a vari livelli.

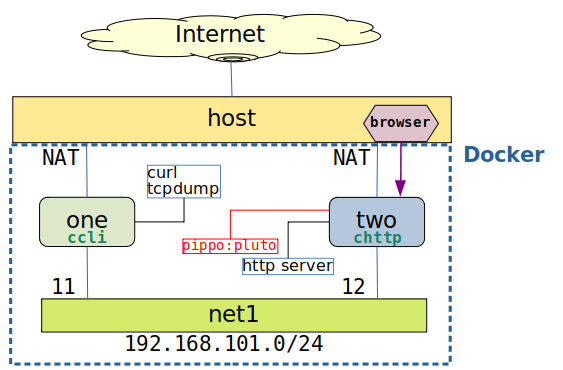

Esempio di Wireshark in Docker

02net1-ccli-chttp

Una rete, client e server HTTP.

Collegamento a server HTTP dal browser dello host.

Scaffolding

Creare la directory di progetto:

cd ~/ex

mkdir -p 02net1-ccli-chttp

cd 02net1-ccli-chttp

Preparare lo scaffolding:

mkdir ccli chttp

touch ccli/Dockerfile docker-compose.yml

Il risultato è:

tree

.

├── ccli

│ └── Dockerfile

├── chttp

└── docker-compose.yml

Il file ccli/Dockerfile è lo stesso di un esercizio precedente:

cp ../01net1-ccli-cssh/ccli/Dockerfile ccli

Il server HTTP userà un’immagine dal Docker Hub, non vi sarà bisogno di costruirne una.

docker-compose.yml

vim docker-compose.yml

version: '3.6'

services:

one:

build: ccli

image: ccli

container_name: one

hostname: one

cap_add:

- ALL

networks:

net1:

ipv4_address: 192.168.101.11

two:

image: httpd:2.4-alpine

container_name: two

hostname: two

cap_add:

- ALL

ports:

- 8888:80

networks:

net1:

ipv4_address: 192.168.101.12

networks:

net1:

name: net1

ipam:

driver: default

config:

- subnet: 192.168.101.0/24

NOTA

Il progetto è disponibile come file tar al link 02net1-ccli-chttp.tar

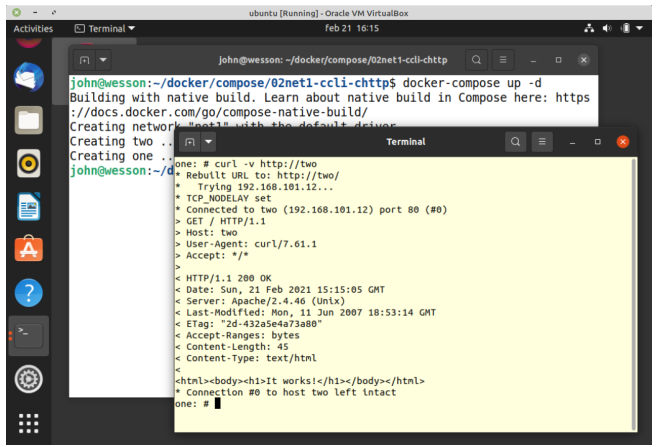

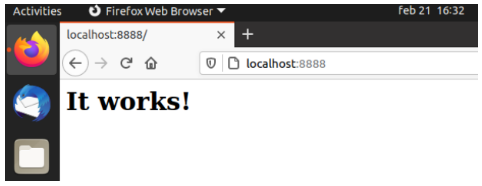

Lancio

Partenza del progetto:

docker compose up -d

Aprire un browser sulla macchina virtuale.

Collegarsi a http://localhost:8888 e verificare.

Terminare il progetto:

docker compose down

Cooperazione tra Host e Container

Una rete, client e server HTTP.

Da tcpdump di un container a Wireshark sullo host.

Installare Wireshark sulla macchina host:

sudo apt install wireshark-qt

Richiede tempo.

Far partire il progetto:

docker compose up -d

Dalla macchina host:

Lanciare Wireshark che si collega al tcpdump del container one

sudo wireshark -i <(docker exec one tcpdump -i eth0)

Qualsiasi interfaccia vethxxx va bene.

Su one:

Aprire un terminale.

Collegarsi al server HTTP con curl:

curl -v http://two

Monitorare il traffico su Wireshark.

Terminare il progetto:

docker compose down

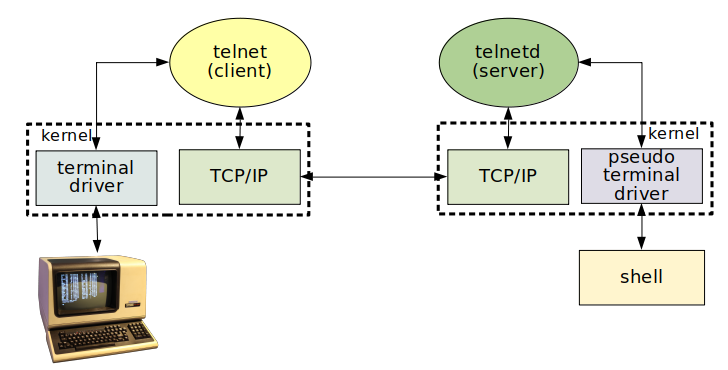

Protocolli di Trasporto

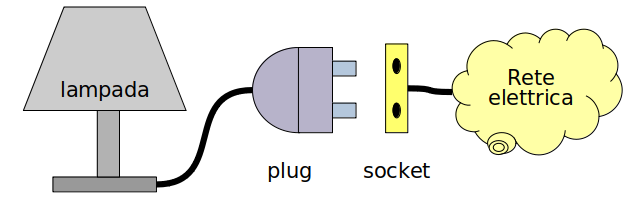

Socket

Un socket normale è un terminatore di rete elettrica.

- Quando si inserisce un plug ne esce corrente

- Si ignorano i dettagli della rete elettrica

- Vi sono più tipi di prese e spine

Un socket di rete è un terminatore di rete dati.

- Quando ci si collega fluiscono i dati

- Si ignorano i dettagli della rete dati

- Vi sono più tipi di socket di rete

Vi sono due prncipali tipi di socket.

Socket UNIX (in Windows: Socket Local):

- Per IPC (Inter Process Communication) tra processi locali

- Simile ad una pipe, ma può essere asincrono

- Implementato da un file speciale a file system e da un buffer nel kernel

- Molto usato in Linux

Socket Inet:

- Per comunicazioni con i protocolli TCP/IP

- Implementato tramite un record (

struct sockaddr) che contiene i parametri di comunicazione

Vi sono moltissimi altri tipi di socket, per altre cataste di protocolli

Visualizzare tutti i socket in uso:

netstat -an

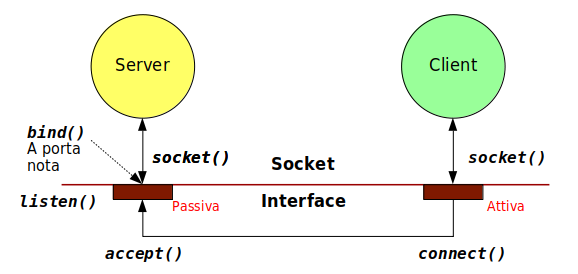

System Call socket

Chiamata di sistema per avere un socket:

int s;

s=socket(int domain, int type, int protocol);

- domain - Addressing Format - formato indirizzi

AF_UNIX- un parametro: nome fileAF_INET- struct con 4 parametri- IP sorgente

- IP destinazione

- Porta sorgente

- Porta destinazione

- type - tipo di servizio richiesto - per AF_INET:

SOCK_STREAM- trasporto TCPSOCK_DGRAM- trasporto UDPSOCK_RAW- nessun trasporto (p.es. ICMP)

- protocol - protocollo internetworking da

/etc/protocols0- IP

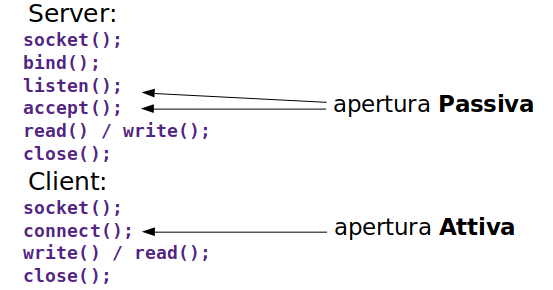

Funzioni per socket

Dopo l’apertura del socket s sono disponibili le funzioni (alcune):

int bind(int s, const struct sockaddr *addr, socklen_t addrlen);- associa un indirizzo ad un socket (server)

- serve a settare la porta (p.es.80 per HTTP)

int listen(int s, int backlog);- ascolta passivamente su un socket (server)

- backlog è la lunghezza di una coda (tipicamente 5)

int accept(int s, struct sockaddr *addr, socklen_t *addrlen);- gestisce la richiesta di connessione (TCP, server)

int connect(int s, const struct sockaddr *addr, socklen_t addrlen);- richiede una connessione (TCP, client)

ssize_t read(int s, void *buf, size_t count);- legge dal socket in un buffer (TCP)

ssize_t write(int s, const void *buf, size_t count);- scrive dal buffer ad un socket (TCP)

ssize_t sendto(int s, const void *buf, size_t len, int flags, const struct sockaddr *dest_addr, socklen_t addrlen);- invia un buffer ad un indirizzo di destinazione (UDP)

ssize_t recvfrom(int s, void *buf, size_t len, int flags, struct sockaddr *src_addr, socklen_t *addrlen);- riceve in un buffer da un indirizzo sorgente (UDP)

int close(int s);- chiude il socket

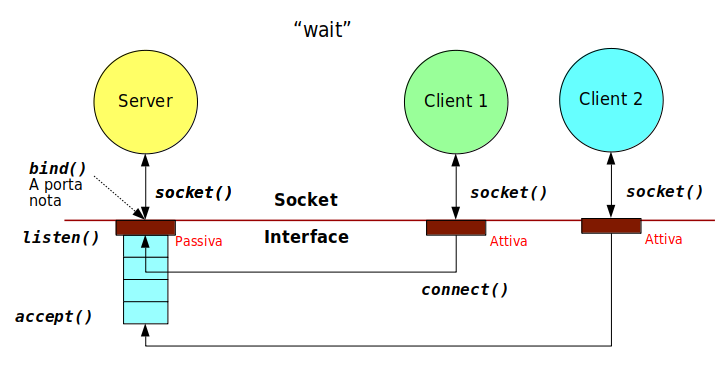

Schema di connessione

Prima parte il server, poi il client.

Più clients: wait

Un secondo client trova il server occupato e viene posto in coda.

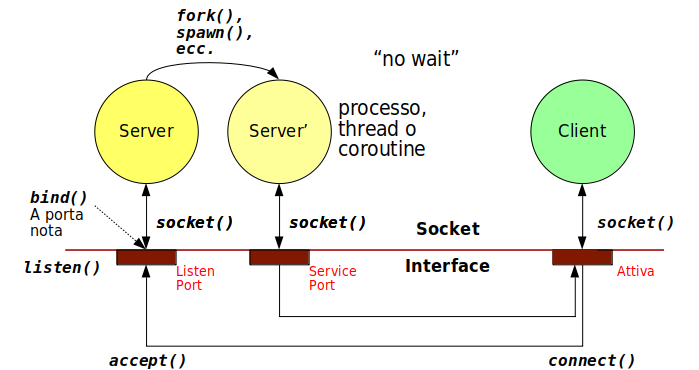

Più clients: nowait

Non è il server si ascolto, ma quello di servizio a gestire la connessione.

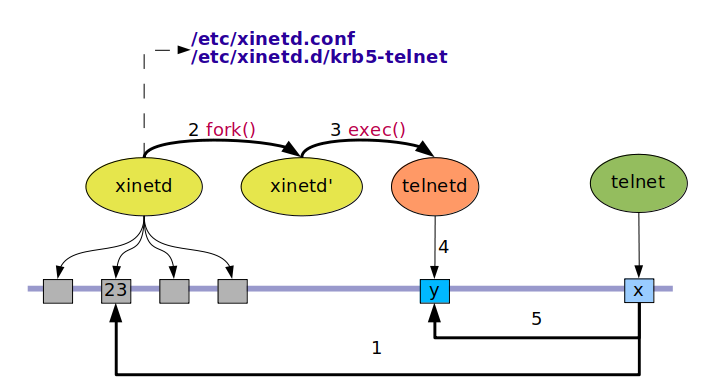

Port multiplexing

Un server di ascolto può gestire più porte.

TCP

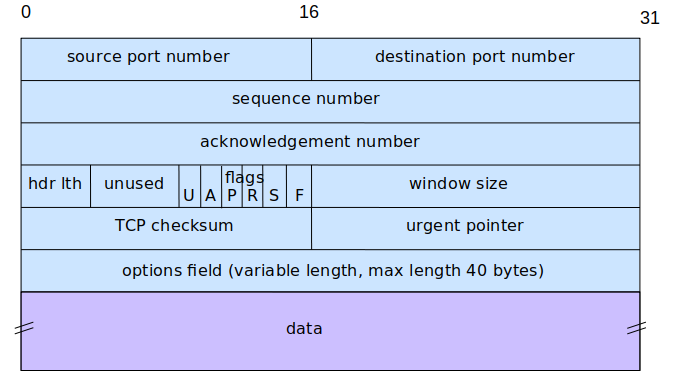

Testata TCP

- Porta sorgente

- Assegnata (pseudo)casualmente dal client

- Porta destinazione

- Ben nota sul server (/etc/services) - argomento di bind()

- Numero di sequenza

- Inizia da un numero casuale

- Aumentato del numero di bytes inviati

- Numero di conferma

- Indica l’ultimo numero di sequenza ricevuto correttamente

- Dimensione della finestra

- Quanti bytes sono inviati prima che si attenda conferma

- Flags TCP

- U -

URG- Urgent- Il campo urgent contiene un valore valido

- All’inizio del payload vi sono dati urgenti (fuori banda)

- Offset dall’inizio di dati non più urgenti

- A -

ACK- Acknowledge- Il campo acknowledgment contiene un dato valido

- P -

PSH- Push- Push - non bufferizzare i dati, ma inviare subito

- R -

RST- Reset *Errore generico: pacchetto invalido per lo stato corrente - S -

SYN- Inizio della connessione

- F -

FIN*Chiusura: non trasmetterò altri dati

- U -

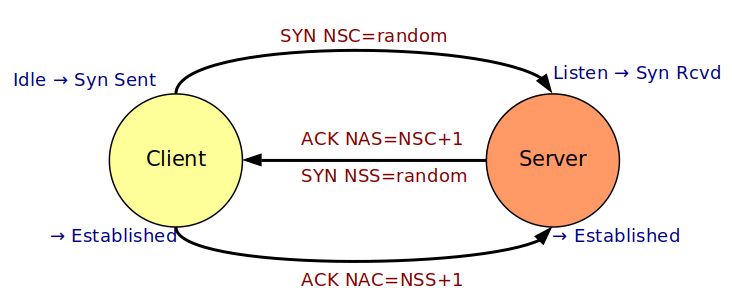

TCP Handshake

- NSC - Numero di sequenza del client

- NSS - Numero di sequenza del server

- NAC - Numero di acknowledgement del client

- NAS - Numero di acknowledgement del server

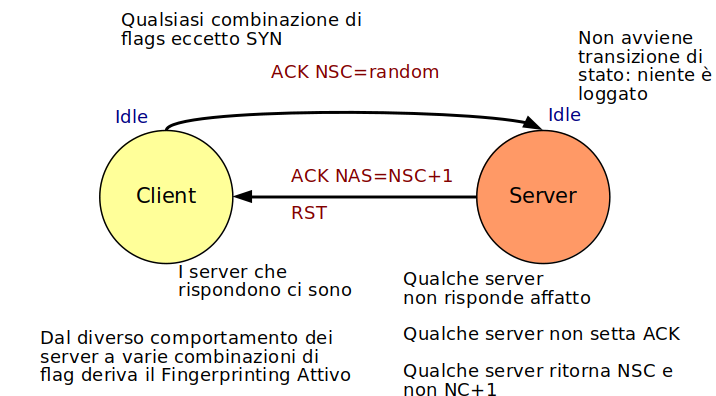

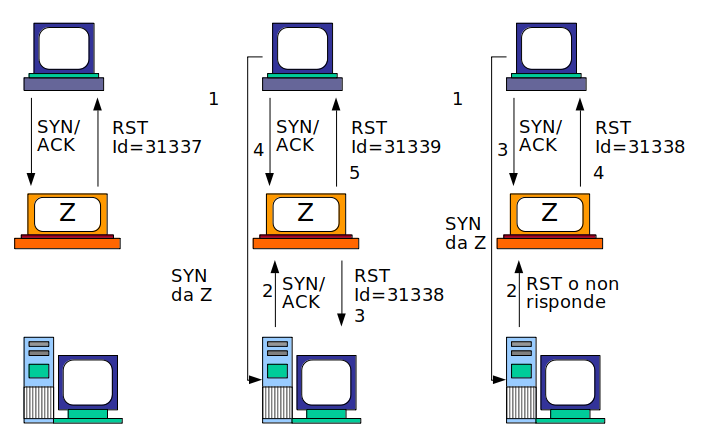

Stealth Scan

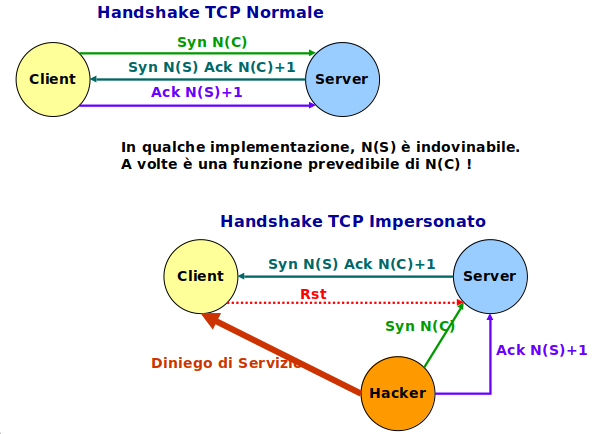

Impersonazioni

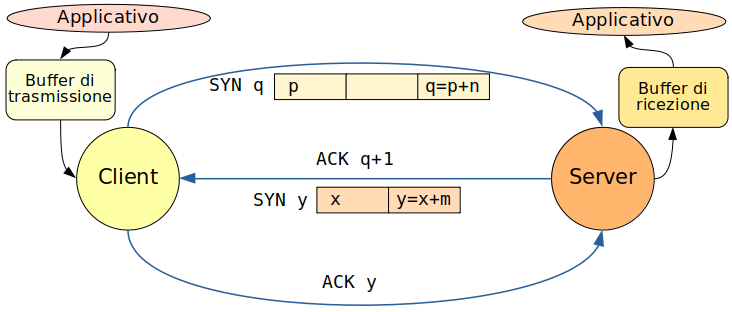

Tipi di Trasferimento

Trasferimento Mass Transfer

Viene inviata una finestra di molti pacchetti.

- Il campo

Sequenceindica l’ultimo byte inviato - Il campo di