Schemi di Autenticazione

Identità Digitale Umana

CIE: Carta d’Identità Elettronica

SPID: Sistema Pubblico di Identità Digitale

Documento fisico (CIE) o elettronico (SPID) con gli attributi primari seguenti:

- nome e cognome (enti fisici)

- ragione sociale esede legale (enti giuridici)

- luogo e data di nascita

- sesso

- codice fiscale

- partita IVA (enti giuridici)

- estremi del documento usato per l'identificazione

ed almeno uno dei seguenti attributi secondari:

- numero di telefono fisso o mobile

- indirizzo di posta elettronica

- indirizzo di residenza fisico e/o elettronico

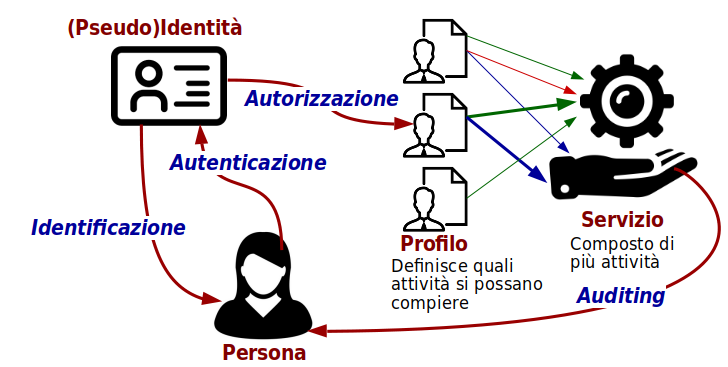

Terminologia

- Identità Informatica (Pseudoidentità)

- Chiave univoca

- Lista di attributi primari e secondari

- Autenticazione

- Persona che ottiene un’identità informatica

- Verifica con successo di un'identità informatica

- Identificazione

- Da un’identità informatica risalire ad una persona (non sempre necessaria)

- Profilo (Ruolo)

- Una lista di attività che si possono compiere e su quali componenti di un servizio (Lettura, inserimento, update, cancellazione, query, … )

- Autorizzazione

- Associazione di un’identità informatica ad un profilo

- Auditing (Accountability)

- Risalire da azioni su un servizio alla persona che le ha compiute

Fattori di Autenticazione

Servono nella fase di Autenticazione per comprovare l’identità dichiarata. Sono parte degli attributi primari.

Tre principali fattori:

- Conoscenza (what you know)

- Passphrase, PIN, domanda privata, ...

- Possesso (what you own)

- Smartcard, chiavi, OTP, ...

- Caratteristiche (what you are)

- Controlli Biometrici

- Fisiologici: impronte digitali, retina, …

- Comportamentali: digitazione tastiera, tempi reazione, …

Usare un singolo fattore è autenticazione debole.

Autenticazione Forte o Multifattore: almeno due fattori.

Vengono di seguito esaminati alcuni dei principali metodi di autenticazione.

Password

UserID e Password come metodo di autenticazione.

La password è mantenuta sul server acceduto in forma cifrata, tipicamente come hash.

Alcuni algoritmi hash sono insicuri: MD5, SHA1 Altri, più moderni, sono migliori: SHA-256

Attacchi alle Password

Non è possibile dallo hash risalire alla password, ma è possibile tentare di indovinarla.

E’ necessario rubare (esfiltrare) il database delle password hash, per poter verificare quando si è indovinato.

Tipi di attacco:

- Forza Bruta (Brute Force Attack)

- Tutte le combinazioni possibili di lunghezza massima

- Basato su Dizionario (Dictionary Attack)

- Tutte le stringhe più probabili: date, parenti, attori, giocatori, personaggi, …

- Con varianti euristiche: maiuscole, numeri apposti, …

Gli algoritmi di hash sono lenti e si impiega troppo tempo (anni). Sono però disponibili gigantesche tabelle di hash precalcolati, le Rainbow Tables, con cui si impiega pochissimo tempo (secondi).

Sale alle Password

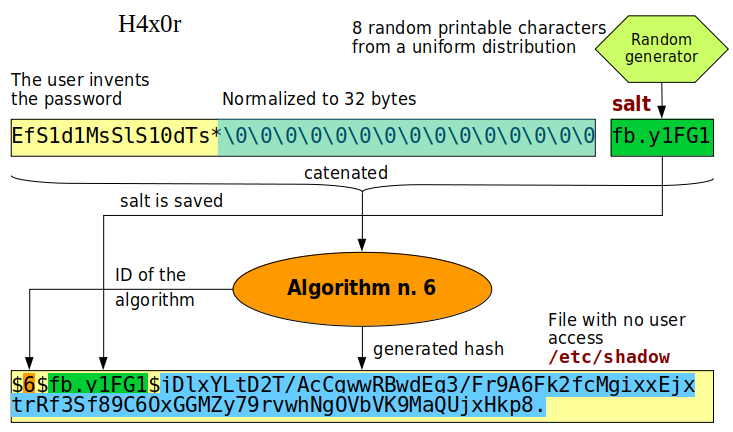

Generare una Password col Sale

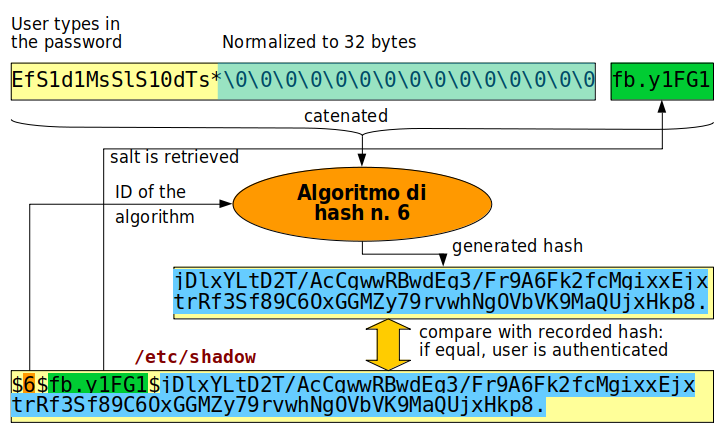

Verificare una Password col Sale